Blog Body

اكتشف دليلك الشامل حول الـ (cybercrime)، أنواعها، وأثرها المدمر على المؤسسات الحكومية والخاصة. تعرف على استراتيجيات الحماية المتقدمة وحلول الأمن السيبراني المتكاملة من شركة ريناد المجد (RMG) لضمان بيئة عمل آمنة.

العصر الرقمي وتحديات الـ (cybercrime)

في ظل التحول الرقمي المتسارع الذي يشهده العالم، وتحديداً ما تعيشه المملكة العربية السعودية من نهضة رقمية ضمن رؤية 2030، برزت تحديات أمنية جديدة لم تكن في الحسبان. لم تعد الجريمة تقتصر على الواقع المادي، بل انتقلت إلى الفضاء الافتراضي، لتظهر لنا ما يُعرف بـ الـ (cybercrime).

تُعد الجرائم الإلكترونية أو الـ (cybercrime) من أكبر التهديدات التي تواجه الحكومات والشركات على حد سواء. فهي ليست مجرد اختراق بسيط، بل هي صناعة منظمة تستهدف سرقة البيانات، تعطيل الخدمات، وابتزاز المؤسسات.

إن فهم طبيعة الـ (cybercrime) لم يعد خياراً ترفيهياً، بل ضرورة ملحة لكل مسؤول ومدير تنفيذي يسعى لحماية مكتسبات مؤسسته وسمعتها في سوق شديد التنافسية.

مفهوم الـ (cybercrime) وتطوره التاريخي

يمكن تعريف الـ (cybercrime) بأنها أي نشاط إجرامي يتضمن استخدام أجهزة الكمبيوتر، الشبكات، أو الأجهزة المتصلة بالإنترنت كأداة لارتكاب الجريمة أو كهدف لها. تتراوح هذه الجرائم من عمليات الاحتيال المالي البسيطة إلى الهجمات المعقدة التي ترعاها دول.

تطور المفهوم عبر الزمن:

- البدايات: كانت تقتصر على محاولات فردية لإثبات المهارات التقنية واختراق الشبكات البسيطة.

- عصر الفيروسات: تطورت لتشمل نشر الفيروسات (Viruses) التي تهدف لتخريب الأنظمة.

- الجريمة المنظمة: تحولت الـ (cybercrime) اليوم إلى تجارة مربحة تديرها عصابات منظمة تستخدم تقنيات الذكاء الاصطناعي (AI) لشن هجمات دقيقة ومدمرة.

هذا التطور يفرض علينا البقاء متيقظين دائماً، حيث أن الأدوات التي يستخدمها مجرمو الإنترنت تتطور بسرعة تفوق أحياناً سرعة تطوير برمجيات الحماية.

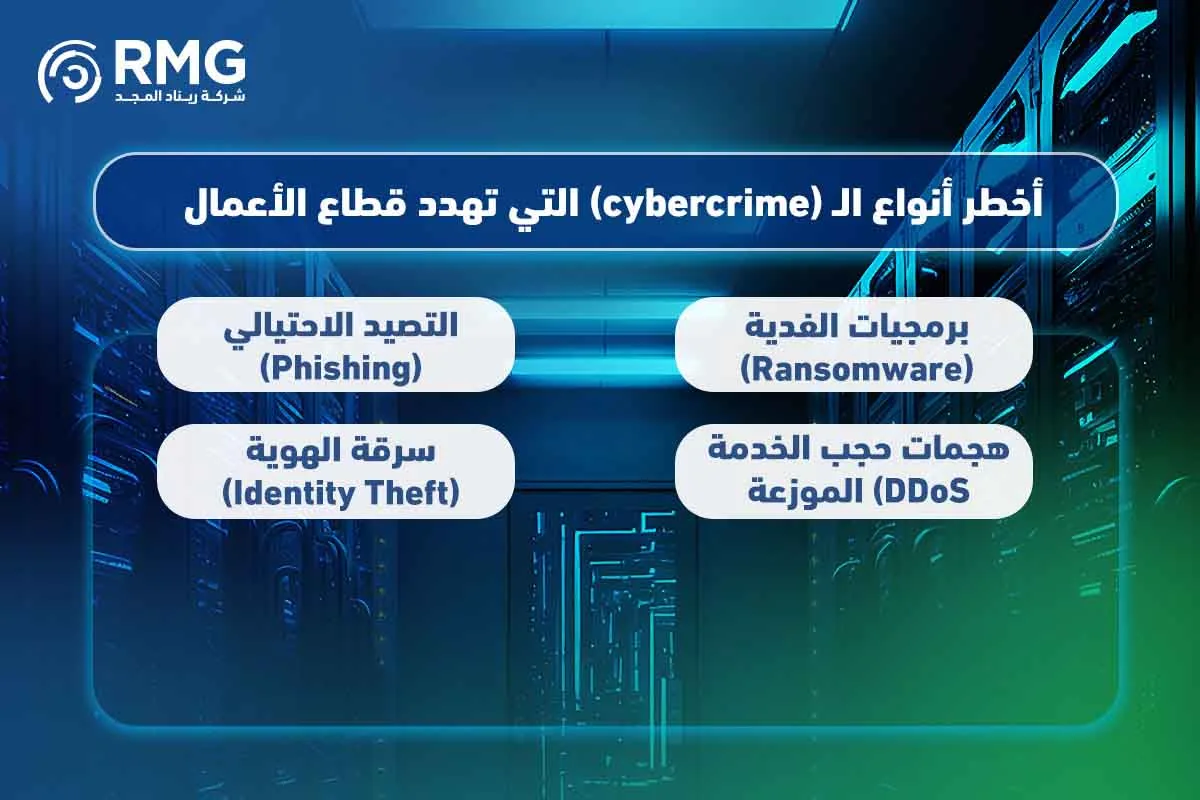

أخطر أنواع الـ (cybercrime) التي تهدد قطاع الأعمال

تتنوع أشكال الـ (cybercrime) وتتخذ صوراً متعددة، ولكن هناك أنواع محددة تشكل الخطر الأكبر على الشركات والجهات الحكومية، ومن أبرزها:

- برمجيات الفدية (Ransomware)

تعتبر من أخطر أنواع الـ (cybercrime) حالياً. حيث يقوم المهاجم بتشفير بيانات المؤسسة بالكامل ويطلب فدية مالية (غالباً بعملات رقمية) مقابل مفتاح فك التشفير. هذا النوع قد يسبب شللاً تاماً للعمليات التشغيلية.

- التصيد الاحتيالي (Phishing)

يعتمد هذا الأسلوب على الهندسة الاجتماعية (Social Engineering)، حيث يتم إرسال رسائل بريد إلكتروني تبدو رسمية وموثوقة لخداع الموظفين ودفعهم للكشف عن كلمات المرور أو تحميل ملفات خبيثة.

- هجمات حجب الخدمة الموزعة (DDoS Attacks)

يهدف هذا النوع من الـ (cybercrime) إلى إغراق خوادم المؤسسة بحركة مرور وهمية هائلة، مما يؤدي إلى توقف الموقع الإلكتروني أو الخدمات الرقمية عن العمل، مكبداً المؤسسة خسائر مالية كبيرة.

- سرقة الهوية (Identity Theft)

يقوم المجرمون بسرقة المعلومات الشخصية للموظفين أو العملاء واستخدامها في عمليات احتيال مالي أو انتحال صفة للدخول إلى أنظمة حساسة.

الأثر الاقتصادي والقانوني للـ (cybercrime) على المؤسسات

لا تتوقف خسائر الـ (cybercrime) عند دفع الفدية أو إصلاح الأنظمة، بل تمتد لتشمل جوانب أكثر خطورة قد تؤدي إلى إفلاس الشركات أو تضرر الأمن القومي.

أبرز الآثار المترتبة:

- الخسائر المالية المباشرة: سرقة الأموال أو تكاليف استعادة البيانات.

- الإضرار بالسمعة: فقدان ثقة العملاء والشركاء هو الخسارة الأكبر التي يصعب تعويضها.

- المساءلة القانونية: تفرض القوانين، مثل نظام مكافحة الجرائم المعلوماتية في المملكة، عقوبات صارمة وغرامات على المؤسسات التي تفشل في حماية بيانات مستخدميها.

- توقف الأعمال: كل دقيقة تتوقف فيها الأنظمة عن العمل تعني خسارة في الإنتاجية والأرباح.

إن الوعي بأن تكلفة الوقاية من الـ (cybercrime) أقل بكثير من تكلفة معالجة آثارها هو الخطوة الأولى نحو أمن سيبراني مستدام.

المملكة العربية السعودية في مواجهة الـ (cybercrime)

تولي المملكة العربية السعودية اهتماماً بالغاً بمكافحة الـ (cyber crime)، حيث أنشأت الهيئة الوطنية للأمن السيبراني (NCA) لتكون المرجع المختص في هذا الشأن.

جهود المملكة تشمل:

- إصدار ضوابط الأمن السيبراني الأساسية (ECC).

- تفعيل نظام مكافحة الجرائم المعلوماتية الذي يفرض عقوبات بالسجن والغرامات المالية الكبيرة على مرتكبي الـ (cyber crime).

- تعزيز التعاون الدولي لتبادل المعلومات حول التهديدات السيبرانية.

يجب على الجهات الحكومية والشركات الخاصة في المملكة مواءمة استراتيجياتها مع هذه الضوابط الوطنية لضمان الامتثال والحماية من الـ (cyber crime).

استراتيجيات فعالة للوقاية من هجمات الـ (cybercrime)

لتحصين مؤسستك ضد الـ (cyber crime)، لا يكفي تركيب برنامج مضاد للفيروسات، بل يجب تبني استراتيجية دفاعية شاملة ومتعددة الطبقات:

- التدريب والتوعية: الموظف هو خط الدفاع الأول. يجب تدريب الموظفين بانتظام على كيفية اكتشاف رسائل الـ (Phishing) وتجنبها.

- تحديث الأنظمة (Patch Management): الثغرات الأمنية في البرمجيات القديمة هي البوابة المفضلة للمخترقين. التحديث المستمر يغلق هذه الثغرات.

- النسخ الاحتياطي (Data Backup): الاحتفاظ بنسخ احتياطية خارجية للبيانات يضمن استمرارية العمل حتى في حال التعرض لبرمجيات الفدية.

- تطبيق مبدأ الثقة الصفرية (Zero Trust): لا تثق بأي مستخدم أو جهاز يحاول الاتصال بالشبكة حتى يتم التحقق من هويته وصلاحياته بدقة.

- المصادقة الثنائية (MFA): إضافة طبقة حماية إضافية عند تسجيل الدخول تصعب المهمة على مخترقي الحسابات.

دور شركة ريناد المجد (RMG) في التصدي لمخاطر الـ (cybercrime)

في ظل هذا المشهد المعقد، تبرز شركة ريناد المجد (RMG) كشريك استراتيجي رائد في مجال تقنية المعلومات والأمن السيبراني في المملكة العربية السعودية والمنطقة. نحن ندرك أن مكافحة الـ (cyber crime) تتطلب خبرات متراكمة وحلولاً مبتكرة.

نقدم في (RMG) حزمة متكاملة من الخدمات المصممة خصيصاً لحماية مؤسستك:

- استشارات الأمن السيبراني: نقوم بتقييم الوضع الأمني الحالي لمؤسستك وتحديد الفجوات التي قد يستغلها الـ (cyber crime)، مع تقديم خارطة طريق واضحة للمعالجة.

- الامتثال لضوابط الهيئة الوطنية للأمن السيبراني (NCA): نساعد الجهات الحكومية والخاصة على تحقيق الامتثال الكامل للضوابط الأساسية (ECC) وضوابط الأمن السيبراني للأنظمة الحساسة (CSCC).

- اختبارات الاختراق (Penetration Testing): يتقمص خبراؤنا دور المخترقين (White Hat Hackers) لاكتشاف الثغرات الأمنية في أنظمتكم وتطبيقاتكم قبل أن يكتشفها المجرمون الحقيقيون.

- مراكز العمليات الأمنية (SOC): توفير خدمات المراقبة المستمرة للشبكات والأنظمة للكشف عن أي نشاط مشبوه يرتبط بـ الـ (cyber crime) والاستجابة له فورياً.

- تطبيق المعايير الدولية (ISO 27001): نؤهل مؤسستك للحصول على شهادات الآيزو في أمن المعلومات، مما يعزز من مصداقيتكم ومناعتكم ضد الهجمات.

نحن في ريناد المجد (RMG) لا نقدم مجرد أدوات، بل نقدم منهجية متكاملة تضمن أن تكون مؤسستكم عصية على الاختراق.

دعوة للجهات للتعاون والاستفادة من خدمات شركة ريناد المجد (RMG)

إن التهديدات السيبرانية لا تنتظر، وكل تأخير في تعزيز دفاعاتكم الرقمية قد يكلفكم الكثير. تدعو شركة ريناد المجد (RMG) كافة الجهات الحكومية، وشركات القطاع العام والخاص، والمؤسسات المالية في المملكة العربية السعودية للتعاون معنا.

دعونا نكون شركاءكم في النجاح والأمان. فريقنا من المستشارين والخبراء المعتمدين جاهز لتقديم الدعم اللازم لبناء منظومة أمنية قوية تتصدى لأعقد أنواع الـ (cybercrime).

لماذا تختار (RMG)؟

- خبرة عميقة في السوق السعودي وفهم دقيق لمتطلباته.

- سجل حافل من النجاحات مع كبرى الجهات.

- حلول مخصصة تناسب حجم وطبيعة عمل كل جهة.

لا تترك أمن مؤسستك للصدفة. تواصلوا معنا اليوم لتبدأ رحلة التحصين الرقمي الشامل.

الأسئلة الشائعة حول الـ (cybercrime)

نستعرض فيما يلي أبرز الأسئلة التي قد تتبادر إلى ذهنك حول موضوع الجرائم الإلكترونية:

ما هو الفرق بين الـ (cyber crime) والأمن السيبراني؟

الـ (cyber crime) هو الفعل الإجرامي والهجوم الذي يستهدف الأنظمة، بينما الأمن السيبراني (Cybersecurity) هو الممارسات والتقنيات الدفاعية المستخدمة لحماية الأنظمة من تلك الجرائم.

هل يعاقب القانون السعودي على الـ (cyber crime)؟

نعم، وبشدة. نظام مكافحة الجرائم المعلوماتية في المملكة يفرض عقوبات تصل إلى السجن لعدة سنوات وغرامات بملايين الريالات حسب نوع الجرم (تشهير، اختراق، سرقة بيانات، إلخ).

هل الشركات الصغيرة مستهدفة من الـ (cyber crime)؟

بالتأكيد. في الواقع، تعتبر الشركات الصغيرة والمتوسطة هدفاً سهلاً ومفضلاً للكثير من المخترقين لأن أنظمة الحماية لديها غالباً ما تكون أقل قوة من الشركات الكبرى.

كيف يمكنني الإبلاغ عن تعرضي لـ (cyber crime) في السعودية؟

يمكن الإبلاغ عبر تطبيق “كلنا أمن” التابع لوزارة الداخلية، أو من خلال بوابة “أبشر”، حيث يتم التعامل مع البلاغات بسرية وجدية تامة.

هل يمكن استرجاع البيانات بعد هجوم الفدية (Ransomware)؟

الأمر صعب جداً بدون وجود نسخة احتياطية (Backup). الدفع للمخترقين لا يضمن استعادة البيانات ويشجعهم على المزيد من الجرائم. لذلك، الوقاية والنسخ الاحتياطي هما الحل الأمثل.