في عالم يتغير باستمرار ويتعرض للمخاطر السيبرانية، أصبحت البيانات من أهم الأصول التي تمتلكها المنظمات ويجب حمايتها بشكل فعال.

ولهذا السبب نقدم لكم خدمة تطبيق المواصفة القياسية (ISO/ IEC 27001:2022) والتي تعتبر أحدث وأشمل المعايير الدولية لأنظمة إدارة أمن المعلومات (ISMS)…

(ISO 27001:2022) هو تحديث من الإصدار السابق للمعيار: (ISO 27001:2013).

باستخدام هذا المعيار، يمكنك تطوير وتنفيذ وإدارة وتحسين المخاطر المرتبطة بالأمان والخصوصية والبيانات داخل منظمتك.

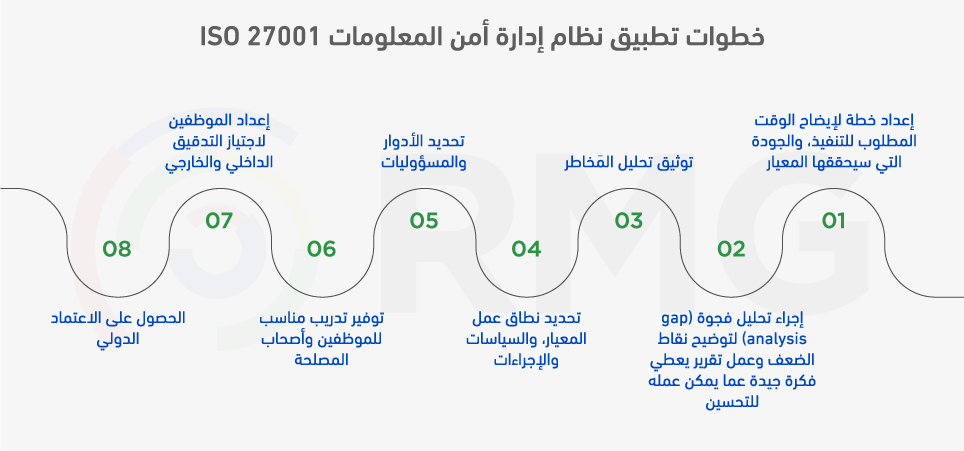

كيف ابدأ في تطبيق نظام إدارة أمن المعلومات؟

- إعداد خطة لإيضاح الوقت المطلوب للتنفيذ، والجودة التي سيحققها المعيار.

- إجراء تحليل فجوة (gap analysis) لتوضيح نقاط الضعف، وعمل تقرير يعطي فكرة جيدة عما يمكن عمله للتحسين.

- توثيق تحليل المَخاطر.

- تحديد نطاق عمل المعيار، والسياسات، والإجراءات.

- تحديد الأدوار والمسؤوليات.

- توفير تدريب مناسب للموظفين وأصحاب المصلحة.

- إعداد الموظفين لاجتياز التدقيق الداخلي والخارجي.

- الحصول على الاعتماد الدولي.

معلومات عن نظام إدارة أمن المعلومات( آيزو 27001)

(ISO 27001:2022) هو معيار دولي يحدد متطلبات إنشاء وتنفيذ وصيانة وتحسين مستمر لنظام إدارة أمن المعلومات (ISMS) في سياق المنظمة.

(ISO 27001 2022 ) يشجع على اتباع نهج شامل لأمن المعلومات، يشمل الأشخاص والسياسات والتقنيات.

هذا المعيار يهدف إلى حماية البيانات الحساسة والمعلومات الخاصة بالمنظمة والأطراف المعنية من التهديدات الأمنية كما يسمح بإدارة المخاطر الأمنية واسترداد المعلومات وتقليل الخروقات الأمنية.

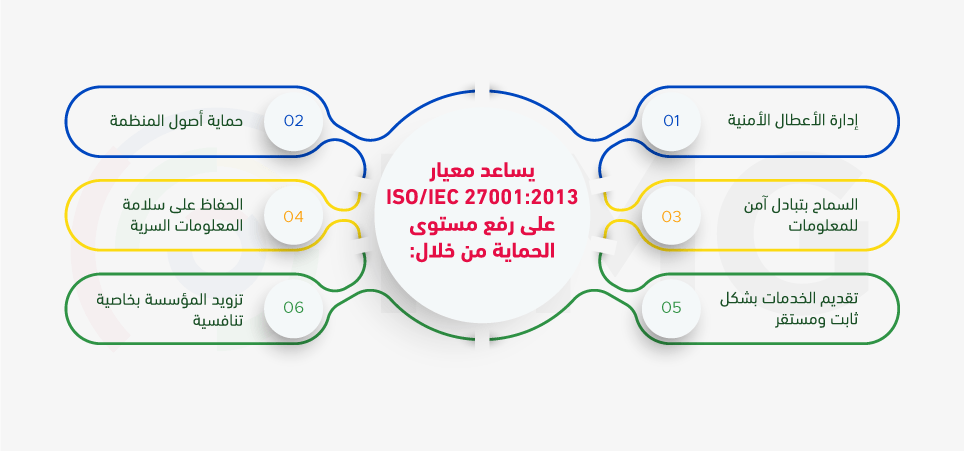

والتأكد من وجود نظام أمن معلومات يؤدي المهام بكفاءة ويتابع مستويات الحماية الخاصة بالمنظمة من خلال :

- إدارة الأعطال الأمنية.

- حماية أصول المنظمة.

- السماح بتبادل آمن للمعلومات.

- الحفاظ على سلامة المعلومات السرية

- تقديم الخدمات بشكل ثابت ومستقر.

- تزويد المؤسسة بخاصية تنافسية.

نسخة الإصدار

تم إصدار النسخة الأولى من معيار( ISO 27001 ) في عام( 2005)، ثم تم إصدار النسخة الثانية في عام( 2013)،

حيث تم فيها إضافة متطلبات جديدة لتقييم المخاطر، وإدارة التغييرات، وإدارة الامتثال كما تم تبسيط بعض المتطلبات الأخرى.

والنسخة الثالث والأحدث في عام (2022).

احتوت نسخة معيار (ıso 27001:2022) على تغييرات رئيسية مقارنة بالإصدار السابق

أبرزها

- التركيز على إدارة المخاطر بشكل شامل:

يؤكد الإصدار الجديد من المعيار على أهمية إدارة المخاطر بشكل شامل، بما في ذلك المخاطر السيبرانية والمخاطر التنظيمية والمخاطر التشغيلية. يتم ذلك من خلال دمج متطلبات إدارة المخاطر في جميع أجزاء المعيار.

- الاهتمام بإدارة المخاطر السيبرانية:

يركز الإصدار الجديد من المعيار بشكل خاص على إدارة المخاطر السيبرانية يتضمن ذلك متطلبات جديدة لتقييم المخاطر السيبرانية، وتنفيذ تدابير للتحكم في المخاطر السيبرانية، وإدارة التغييرات في بيئة المخاطر السيبرانية.

- التأكيد على أهمية الامتثال لللوائح والمعايير الدولية:

يؤكد الإصدار الجديد من المعيار على أهمية الامتثال لللوائح والمعايير الدولية ذات الصلة يتضمن ذلك متطلبات جديدة لتقييم متطلبات الامتثال، وتنفيذ تدابير للتحكم في الامتثال، وإدارة التغييرات في متطلبات الامتثال.

- التركيز على الحوكمة والقيادة:

يركز الإصدار الجديد من المعيار بشكل خاص على الحوكمة

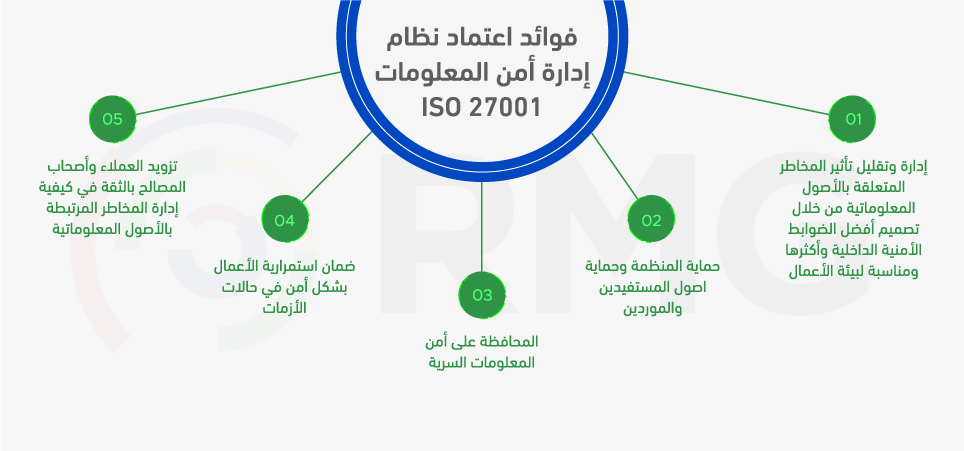

إن اعتماد نظام الآيزو سواء للحصول على الشهادة أو تطبيقه في المنظمة كأفضل ممارسة سيعود على المنظمة بالفوائد التالية:

- إدارة وتقليل تأثير المخاطر المتعلقة بالأصول المعلوماتية من خلال تصميم أفضل الضوابط الأمنية الداخلية وأكثرها مناسبة لبيئة الأعمال.

- حماية المنظمة وحماية اصول المستفيدين والموردين.

- المحافظة على أمن المعلومات السرية.

- ضمان استمرارية الأعمال بشكل آمن في حالات الأزمات.

- تزويد العملاء وأصحاب المصالح بالثقة في كيفية إدارة المخاطر المرتبطة بالأصول المعلوماتية.

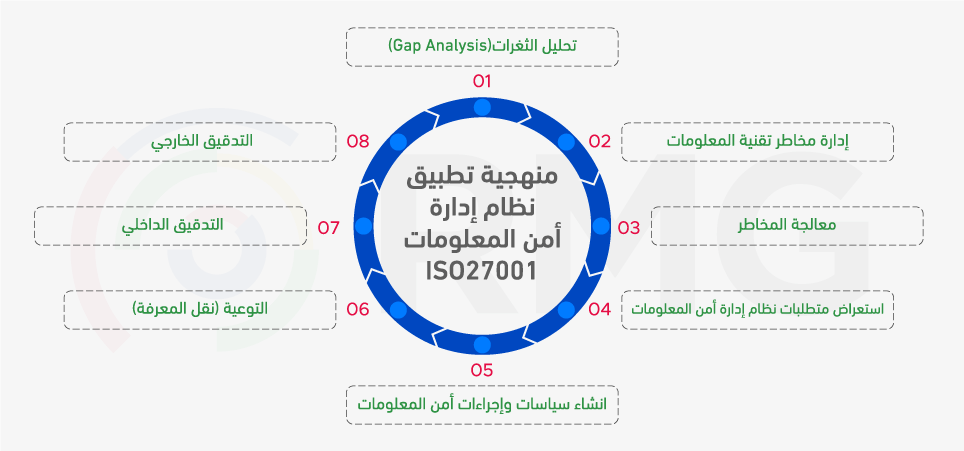

منهجية تطبيق نظام إدارة أمن المعلومات وفق معيار الآيزو 27001

- تحليل الثغرات( Gap Analysis )

ستشير هذه المرحلة إلى نقاط الضعف في مجالات ومتطلبات (Iso 27001:2022)

والتي ستوفر للمنظمة المؤشرات والتوجيهات بشأن المجالات التي تحتاج إلى مزيد من التركيز والاهتمام.

ستوفر هذه المهمة صورة واضحة للحالة الحالية وتحليل نضج الإدارة بالنسبة للمواصفة العالمية .

كما ستساعد الإدارة العليا على :

- تحديد خارطة الطريق والإجراءات المطلوبة والبحث فيها لتحقيق مرونة المنظمة الشاملة ونهج خطة التنفيذ.

- إعادة تصميم الجهد (إذا وحيثما لزم الأمر) ، في ضمان توجيه الميزانيات المخصصة ودعم احتياجات العمل المناسبة .

يتم إجراء التحليل عبر:

- مقابلات الموظفين وورش العمل (مع موظفي الإدارة )

- مراجعة الوثائق والسجلات الحالية

- إدارة مخاطر تقنية المعلومات

تحديث/تطوير منهجية إدارة مخاطر تقنية المعلومات والتي تتضمن عمليتين رئيسيتين

- عمليات تقييم المخاطر.

- ومعالجه المخاطر/التخفيف من حدتها.

وتهدف عمليه تقييم المخاطر إلى إيجاد المخاطر وتحديد مدى التأثير المحتمل على أمن الأصول وتحديد احتمال حدوثها والأثر الناتج عنها. ويساعد ناتج هذه العملية على تحديد الضوابط المناسبة للحد من المخاطر أو القضاء عليها أثناء عملية معالجة المخاطر/التخفيف من حدتها.

- عملية تقييم المخاطر تتكون من 4 خطوات رئيسية :

الخطوة الأولى : تحديد الأصول وتصنيفها والغرض من هذه الخطوة هو تحديد وتصنيف الأصول/الخدمات ضمن النطاق عن طريق جمع معلومات البنية التحتية لضمان التقييم الشامل والفعال للأصول . يتم تطوير سجل الأصول/الخدمات الذي يحتوي على الأصول/الخدمات ضمن نطاق الإدارة المذكورة ومكوناتها ، مثل الأصناف التالية :

- أصول الأجهزة.

- أصول البرمجيات.

- العمليات التجارية.

- الموظفين والمتقاعدين .

الخطوة الثانية : تقييم الأصول/الخدمات والغرض من هذه الخطوة هو تحديد قيم الأصول وأهميتها مع مراعاة المتطلبات القانونية المحددة فضلاً عن التأثيرات على الأعمال التجارية ، والناجمة عن فقدان السرية (Confidentiality)،والثبات (Integrity) والتوافر (Availability). الخطوة الثالثة : تحديد التهديدات ونقاط الضعف والغرض من هذه الخطوة هو تحديد التهديدات وأوجه الضعف التي تؤثر على الأصول/الخدمات في نطاق الإطار المتفق عليه. الخطوة الرابعة : حساب/قياس قيمة المخاطر والغرض من هذه الخطوة هو قياس مستوى المخاطر التي تتعرض لها كل من الأصول/الخدمات ، يتم تحديد الضوابط المناسبة واختيارها للمخاطر غير المقبولة ، استناداً إلى منهجية إدارة مخاطر تقنية المعلومات. – معالجة المخاطر

عمليه معالجة المخاطر أو التخفيف من حدتها تحدد الضوابط الأمنية ، وتعمل على تقليل المخاطر إلى مستوى مقبول بعد النظر في خطه العلاج/التخفيف.

تشمل معالجة المخاطر/التخفيف منها تحديد أولويات الضوابط المناسبة وتقييمها وتنفيذها استناداً إلى عملية تقييم المخاطر. من خلال:

- التخفيف من المخاطر: للحد من احتمال أو تأثير المخاطر من خلال تطبيق ضوابط أمن المعلومات.

- نقل المخاطر: لتمرير المخاطر إلى أطراف أخرى مثل التغطية التأمينية

- تجنب المخاطر: عدم المضي قدما في أي نشاط من المرجح أن يؤدي إلى المخاطرة.

- قبول المخاطر: بتحمل المخاطر.

- متطلبات نظام إدارة أمن المعلومات

سيتم استعراض/تطوير الوثائق المطلوبة لهذا الغرض: الأدوار والمسؤوليات: الأدوار والمسؤوليات مهمة للمساعدة في إنشاء، وتطوير نطام إدارة أمن المعلومات ، تطوير نظام إدارة أمن المعلومات عن طريق إسناد الأدوار والمسؤوليات وإنشاء اللجنة التوجيهية للأمن المعلوماتي التي ستوجه فريق الأمن خلال مرحله التنفيذ.

- إنشاء سياسات وإجراءات أمن المعلومات

إن وضع سياسات وإجراءات أمن المعلومات ، هو أمر هام جداً في نجاح تنفيذ نظام إدارة أمن المعلومات. ويجب أن تشمل السياسات مجالات مختلفة مثل:

- سياسة الاستخدام المقبول.

- سياسة التحكم في الوصول.

- سياسة إدارة الأصول.

- سياسة استمرارية الأعمال.

- سياسة أمن الاتصالات.

- سياسة الالتزام.

- سياسة التشفير.

- سياسة أمن الموارد البشرية.

- سياسات أمن المعلومات.

- سياسة إدارة حوادث أمن المعلومات.

- سياسة أمن العمليات.

- سياسة الأمن المادي والبيئي.

- سياسة العلاقات مع الموردين.

- سياسة حيازة وتطوير وصيانة أنظمة المعلومات.

إجراءات أمن المعلومات:

- إجراءات إدارة الأصول

- إجراءات إدارة المخاطر

- إجراءات إدارة التغيير

- إجراءات إدارة حوادث أمن المعلومات

- إجراءات النسخ الاحتياطي والاستعادة

- إجراءات إدارة وصول المستخدم

- إجراءات المراجعة الإدارية

- إجراءات مراقبه المستندات والسجلات

- إجراءات أمن الموظفين

- التوعية (نقل المعرفة)

ستعقد ريناد المجد جلسات توعوية. والغرض منها:

- تثقيف الإدارة والموظفين بشأن المبادئ الأمنية الأساسية.

- استرعاء الانتباه إلى قضايا أمن المعلومات وزيادة فهمهم لأوجه الضعف والتهديدات التي تؤثر على أمن نظم المعلومات والمعلومات في المنظمة.

- التدقيق الداخلي

تجهيز المنظمة ودراسة استعدادها للبدء في عمليه الاعتماد من خلال: إعداد خطة التدقيق الداخلي

- إجراء تدقيق داخلي

- نقل المعرفة الى موظفي الإدارة وتدريبهم على التدقيق الداخلي

- إعداد خطه العمل التصحيحية (CAP) للتخفيف من نتائج التدقيق الداخلي وسد الثغرات المحددة. خطة العمل التصحيحية ستصف بشكل واضح النشاط والمالك والجداول الزمنية لتنفيذ خطة العمل. وكحد أدنى ، ستشمل:

- وصف واضح لنقاط الضعف.

- خطه عمل لحل هذا النقص.

- التدقيق الخارجي

حيث سنقوم بالتعاقد مع إحدى شركات المنح المعتمدة لمنح شهادة (Iso 27001:2022) لمدة ثلاث سنوات

مكونات نظام إدارة أمن المعلومات (ISMS) حسب متطلبات المواصفة العالمية (ISO/IEC 27001:2022)

1- مجال التطبيق(ISMS) في هذا البند يعطينا المعيار بعض المؤشرات على قابلية تطبيق معيار( ISO 27001) وكيفية استخدامه. يمكننا أن نستخلص كأحد الاستنتاجات الرئيسية أن المعيار يمكن تطبيقه على أي نوع من أنواع المنظمات سواء كانت حكومية او خاصة مهما كان حجمها وأن الشركات الصغيرة والمتوسطة الحجم لديها في هذا النظام أدوات تسمح لها بالحفاظ على أمان وسرية معلوماتها . يجعل (ISO 27001) إدارة أمن المعلومات متاحة للجميع من خلال الشهادات المعتمدة التي توفر للشركات الصغيرة والمتوسطة الحجم تنافساً أكبر مع الشركات الكبرى التي قد يكون لديها إدارات مختصة بالأمن المعلوماتي والسيبراني .

2- المراجع المعيارية:

في هذا الفصل تتم الإشارة إلى معيار( ISO / IEC 27000) حيث يتم تقديم رؤية عامة لأنظمة إدارة أمن المعلومات (ISMS) ، حول منهجية (PDCA) الأساسية لجميع أنظمة الإدارة

في اختلاف مع الإصدار السابق يتطلب تحديد المراجع المعيارية ذات الصلة بنظام إدارة أمن المعلومات (ISMS).

3- المصطلحات والتعاريف:

من أجل الحصول على دليل واحد من المصطلحات والتعريفات المتسقة ، في إطار( ISO 27001 ) يتم وضع تعريفات للمفردات الأساسية التي تشير إلى أمان المعلومات التي سيتم استخدامها لاحقًا في متطلبات المعيار.

في الإصدار الحالي تمت إضافة تعريفات جديدة لبعض المصطلحات، مثل “المخاطر السيبرانية” و “الامتثال”.

4- سياق المنظمة: تعتبر معرفة المنظمة وسياقها مطلباً للبدء من أجل إنشاء نقطة مرجعية في تطبيق نظام إدارة أمن المعلومات، من خلال وضع أهداف لأمن المعلومات مع مراعاة أهداف العمل في المنظمة . ويجب أن تستند معرفة المنظمة إلى تعريف كل القضايا الخارجية والداخلية فيما يتعلق بأمن المعلومات والتي قد تساعد أو تضر بتحقيق أهداف المنظمة واستراتيجيتها العامة .

5- القيادة :

تشير المتطلبات المتعلقة بالقيادة إلى الالتزام الذي يجب على إدارة المنظمة ممارسته في عملية تنفيذ

(ISMS) وفي مراجعة (ISO 27001: 2022) يتطلب ضمان دعم الإدارة العليا لنظام إدارة أمن المعلومات (ISMS)، ومشاركة أصحاب المصلحة في إدارة أمن المعلومات.

6- التخطيط: بمجرد تحديد احتياجات وتوقعات الأطراف المهتمة كما هو موضح في البند الرابع من المواصفة (سياق المنظمة )، يجب علينا وضع خطة لتحديد المخاطر التي يجب أن نتعامل معها والأنشطة التي يجب القيام بها للتخفيف من المخاطر المذكورة أو تجنبها. مكونات التخطيط :

- تحديد احتياجات وتوقعات الأطراف المعنية.

- تحليل المخاطر والفرص:

- تحديد منهجية تحليل المخاطر.

- تحديد أصول المعلومات في المنظمة .

- تحليل المخاطر (تحديد التهديدات ونقاط الضعف في أمن المعلومات).

- تقييم المخاطر (تحليل الأثر أو حساب المخاطر).

- خطة معالجة المخاطر

- معايير تخصيص المخاطر والعلاج.

- اختيار التحكم.

- بيان قابلية التطبيق (الضوابط المطلوبة وغير القابلة للتطبيق).

- خطة إدارة المخاطر.

7- الدعم: في هذا القسم ينص المعيار على تحديد الموارد اللازمة لتنفيذ الخطط التي تم وضعها في البند السادس التخطيط، مع الأخذ في الاعتبار دائمًا التزام الإدارة بتوفير الموارد اللازمة. من خلال:

- إدارة الموارد.

- كفاءة الموظفين ووعيهم.

- التواصل والوعي لجميع أصحاب المصلحة ، بما في ذلك مقدمي الخدمات الخارجيين والموردين.

- متطلبات التوثيق كدليل على الامتثال لمتطلبات المعيار(ISO/IEC27001).

8- العمليات : البند الذي يحتوي على إجراءات أمن المعلومات التي تم تحديدها في البنود السابقة على وجه التحديد

- – سياق المنظمة (تحديد مصالح الأطراف)

- التخطيط (خطة معالجة المخاطر)

في هذا البند سيتم توجيه المتطلبات إلى المراقبة والإشراف على خطط معالجة المخاطر ودمجها في العمليات.

9- تقييم الأداء: كجزء أساسي من أي نظام إدارة ، يجب علينا تقييم أداء الإجراءات المتخذة. من خلال :

- عمليات تدقيق أمن المعلومات الداخلية.

- عملية مراجعة الإدارة.

- وضع مؤشرات أداء قياسية(Key Performance Indicators) لكل إجراءات أمن المعلومات .

10- التحسين: تحسين نظام إدارة أمن المعلومات من خلال التحديث المستمر لنظام الإدارة ويشمل المراجعة الدائمة لإيجاد فرص لتحسين الأداء من خلال معالجة حالات عدم المطابقة التي تم اكتشافها في التدقيق الداخلي، ومراجعة الإدارة، والتدقيق الخارجي من جهة المنح المعتمدة .