Blog Body

اكتشف كيف تحمي الجهات الحكومية والشركات السعودية أصولها الرقمية الحساسة. دليل شامل لأركان أمن المعلومات، أبرز التهديدات السيبرانية، وأطر الحوكمة والامتثال الوطنية، مع استعراض حلول ريناد المجد (RMG) المتكاملة.

التحدي الرقمي المتزايد: لماذا أصبح أمن المعلومات أولوية وطنية؟

في خضم التحول الرقمي المتسارع الذي تشهده المملكة العربية السعودية، والذي يندرج تحت مظلة رؤية 2030 الطموحة، أصبحت البيانات والمعلومات هي الأصل الاستراتيجي الأكثر قيمة. هذا الاعتماد العميق على البنية التحتية الرقمية، سواء في القطاعات الحكومية الحيوية أو الشركات الخاصة، جعل مسألة أمن المعلومات ليست مجرد إجراء تقني، بل ضرورة وطنية قصوى ومحوراً أساسياً لضمان الاستدامة والمرونة.

إن التوسع في الخدمات الإلكترونية، والحوسبة السحابية، وتقنيات إنترنت الأشياء، يعني تزايداً في نقاط التعرض للتهديدات. هذا التحول يتطلب من جميع الجهات المعنية، وخاصة المستهدفة في هذا المقال، تطوير فهم عميق واستراتيجيات استباقية لحماية شبكاتها وأنظمتها وبيانات عملائها ومواطنيها. السؤال الذي يطرح نفسه بقوة هو: كيف يمكن للمنظمات بناء جدار حماية رقمي صلب في مواجهة مشهد تهديد دائم التطور؟

ما هو أمن المعلومات؟ تعريف شامل ودقيق

يُعرف أمن المعلومات بأنه مجموعة الإجراءات والضوابط المنهجية، الفنية والإدارية، التي تهدف إلى حماية الأصول المعلوماتية من المخاطر والتهديدات. هذه الحماية تشمل جميع أشكال المعلومات، سواء كانت رقمية (مثل قواعد البيانات والملفات) أو مادية (مثل المستندات المطبوعة) أو حتى شفهية.

الغاية الأساسية لـ أمن المعلومات هي الحفاظ على البيانات سليمة ومتاحة للمستخدمين المخولين، مع ضمان عدم الكشف عنها لأطراف غير مصرح لها. وهو يمثل المظلة الأكبر التي يندرج تحتها تخصصات فرعية مثل الأمن السيبراني وأمن الشبكات.

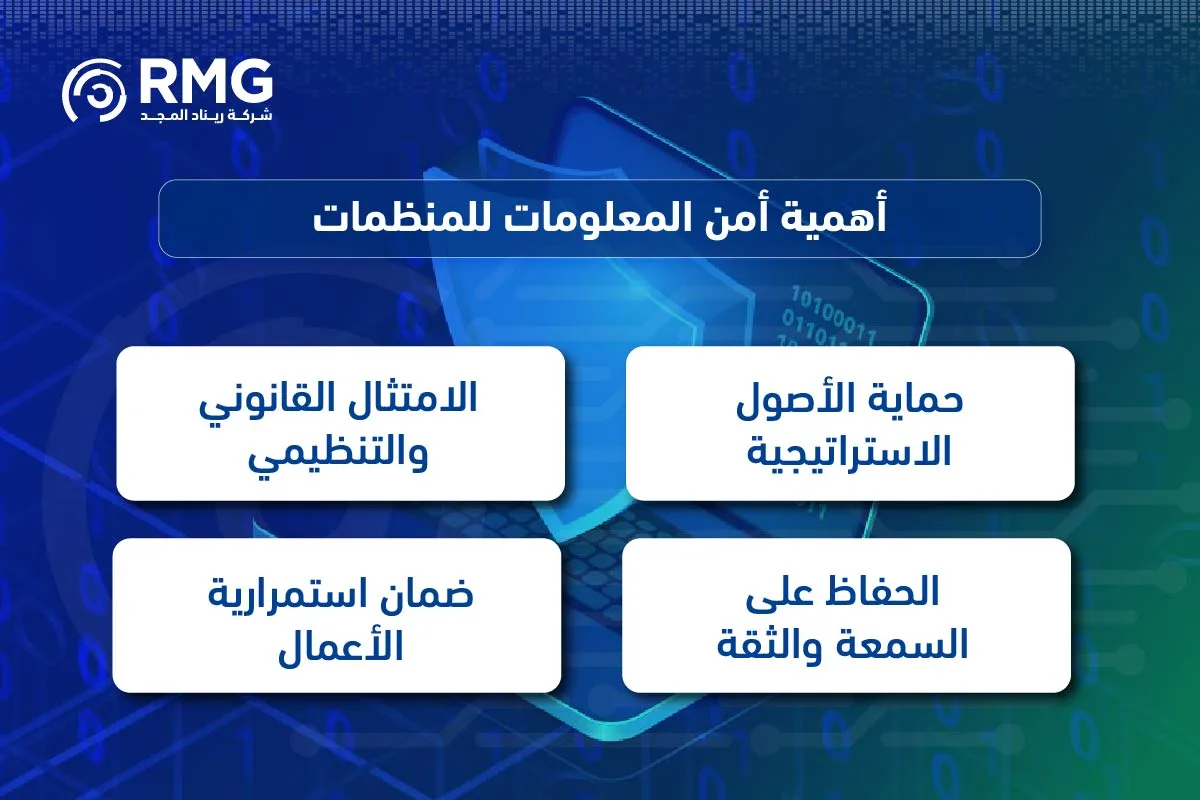

أهمية أمن المعلومات للمنظمات:

- حماية الأصول الاستراتيجية: الحفاظ على الأسرار التجارية والملكية الفكرية التي تعتبر أساس الميزة التنافسية.

- الامتثال القانوني والتنظيمي: ضمان الالتزام بالمتطلبات الوطنية، مثل ضوابط الهيئة الوطنية للأمن السيبراني (NCA) ونظام حماية البيانات الشخصية (PDPL).

- الحفاظ على السمعة والثقة: منع خروقات البيانات التي تؤدي إلى فقدان ثقة العملاء والشركاء والجهات المعنية.

- ضمان استمرارية الأعمال: توفير القدرة على التعافي السريع والفعال من أي حادث أمني أو كارثة.

الأركان الثلاثة لضمان سلامة الأصول: نموذج CIA في أمن المعلومات

يعتمد مفهوم أمن المعلومات على ثلاثة أركان أساسية تشكل معيار “ثالوث CIA” (Confidentiality, Integrity, Availability). فهم هذه الأركان هو نقطة البداية لأي استراتيجية أمن سيبراني ناجحة، حيث يجب أن تهدف جميع الضوابط والإجراءات الأمنية إلى تحقيق التوازن بينها.

أ. السرية (Confidentiality)

تضمن السرية أن البيانات لا يمكن الوصول إليها إلا من قبل الأشخاص المصرح لهم. هذا هو حجر الزاوية لحماية البيانات الحساسة والأسرار التجارية والمعلومات الشخصية. وتشمل إجراءات تحقيق السرية ما يلي:

- التشفير القوي: استخدام خوارزميات التشفير المتقدمة للبيانات المخزنة وأثناء النقل.

- إدارة الهوية والوصول (IAM): تطبيق مبدأ “أقل امتياز” لضمان حصول المستخدمين على الحد الأدنى من الصلاحيات الضرورية لأداء مهامهم.

- المصادقة متعددة العوامل (MFA): إضافة طبقة حماية ثانية لعمليات تسجيل الدخول.

ب. النزاهة (Integrity)

تتعلق النزاهة بضمان أن تكون البيانات دقيقة وكاملة وغير معرضة للتغيير أو التلف أو الحذف غير المصرح به. إن فقدان نزاهة البيانات يمكن أن يؤدي إلى قرارات خاطئة وكوارث تشغيلية. تتضمن ضوابط النزاهة:

- آليات التحقق من صحة البيانات (Hashing): استخدام وظائف التجزئة للتأكد من عدم التلاعب بالملفات.

- ضوابط التحكم في الإصدارات: الحفاظ على سجلات التغييرات لمنع التعديلات الضارة أو غير المقصودة.

- التوقيعات الرقمية: للتحقق من مصدر الرسالة وعدم تغيير محتواها بعد إرسالها.

ج. التوافر (Availability)

يعني التوافر ضمان وصول المستخدمين المصرح لهم إلى الأنظمة والبيانات عند الحاجة إليها. أي انقطاع في الخدمة يؤثر بشكل مباشر على استمرارية الأعمال وثقة المستفيدين. تشمل ضوابط التوافر:

- النسخ الاحتياطي واستعادة البيانات (Backup & Recovery): وضع خطط استباقية للتعافي من الكوارث.

- أنظمة تجاوز الفشل (Failover Systems): توفير أنظمة بديلة تعمل تلقائياً في حال تعطل النظام الأساسي.

- الحماية من هجمات حجب الخدمة (DDoS Mitigation): نشر أدوات حماية قادرة على امتصاص الهجمات الكبيرة.

مشهد التهديدات المتطور: أبرز المخاطر التي تواجه أمن المعلومات في السعودية

تواجه الجهات في المملكة العربية السعودية مشهداً سيبرانياً معقداً، يتسم بوجود تهديدات موجهة وبتطور مستمر في تكتيكات المهاجمين. إن حماية أمن المعلومات تتطلب وعياً مستمراً بهذه التهديدات:

| التهديد السيبراني | الوصف وأثره | الإجراء الدفاعي الأساسي |

| هجمات الفدية (Ransomware) | تشفير بيانات الجهة وابتزازها مالياً مقابل فك التشفير، مما يهدد استمرارية الأعمال. | النسخ الاحتياطي الآمن والمنفصل (Air-gapped Backup) والتحديث المستمر للأنظمة. |

| التصيد الاحتيالي (Phishing) | استغلال العنصر البشري لخداع الموظفين والحصول على بيانات الاعتماد، وهو البوابة الرئيسية للاختراقات. | التدريب المستمر وزيادة الوعي الأمني والمصادقة متعددة العوامل. |

| تهديدات الأطراف الداخلية (Insider Threats) | الضرر الناتج عن موظف حالي أو سابق، سواء بسوء نية (خبيث) أو عن طريق الخطأ (مهمل). | مراقبة السلوك وتطبيق مبدأ أقل امتياز وفصل المهام. |

| استهداف سلاسل التوريد الرقمية | اختراق طرف ثالث موثوق (مثل مورد برمجيات أو خدمة سحابية) للوصول إلى شبكة الجهة المستهدفة. | إجراء تدقيق أمني شامل للموردين الخارجيين وضوابط الدخول. |

| الثغرات غير المكتشفة (Zero-Day Exploits) | استغلال ثغرات لم يتم اكتشافها بعد من قبل البائع أو لم يتم إصدار تحديث لها. | استخدام تقنيات الكشف والاستجابة المتقدمة (XDR/EDR) والتحليل السلوكي. |

الحوكمة والامتثال: الإطار التنظيمي لـ أمن المعلومات في المملكة

إن النجاح في حماية أمن المعلومات ليس مسألة تقنية بحتة، بل هو التزام تنظيمي تُرسخه الأطر الوطنية. تلعب الهيئة الوطنية للأمن السيبراني (NCA) والهيئة السعودية للبيانات والذكاء الاصطناعي (SDAIA) دوراً محورياً في تحديد هذه الأطر:

أ. دور الهيئة الوطنية للأمن السيبراني (NCA)

تُعد الهيئة المرجع الوطني في شؤون الأمن السيبراني في المملكة. وقد أصدرت الهيئة مجموعة من الضوابط والإرشادات الإلزامية التي يجب على الجهات الوطنية الالتزام بها، أبرزها:

- الضوابط الأساسية للأمن السيبراني (ECC): توفر مجموعة من المتطلبات الفنية والإجرائية اللازمة لرفع مستوى النضج السيبراني.

- ضوابط الأمن السيبراني للحوسبة السحابية: تهدف إلى ضمان أمن الخدمات والبيانات عند استخدام بيئات السحابة.

- بناء إطار التخطيط الاستراتيجي للأمن السيبراني: لضمان موائمة الاستراتيجية الأمنية مع الأهداف الوطنية ورؤية 2030.

ب. نظام حماية البيانات الشخصية (PDPL)

أصدرت الهيئة السعودية للبيانات والذكاء الاصطناعي (SDAIA)، ممثلة بمكتب إدارة البيانات الوطنية، نظام حماية البيانات الشخصية. هذا النظام يضع ضوابط صارمة لمعالجة البيانات الشخصية للأفراد، ويجعل حماية خصوصية الأفراد جزءاً لا يتجزأ من منظومة أمن المعلومات. إن الامتثال لـ PDPL إلزامي لجميع الجهات التي تعالج بيانات المواطنين والمقيمين.

- متطلبات PDPL الأساسية:

- الحصول على موافقة صريحة من صاحب البيانات قبل معالجتها.

- تحديد مسؤول لحماية البيانات الشخصية (DPO) في الجهات المُلزمة.

- الإشعار عن حوادث تسرب البيانات الشخصية في الأوقات المحددة.

- إجراء تقييم الأثر على الخصوصية (PIA) للمشاريع الجديدة.

إن بناء نموذج للحوكمة والمخاطر والامتثال (GRC) يضمن للجهات ليس فقط الالتزام بالمتطلبات الوطنية والدولية (مثل ISO 27001) بل وتضمين أمن المعلومات كقيمة مؤسسية عليا.

استراتيجيات متقدمة لحماية أمن المعلومات في العصر الرقمي

في مواجهة الهجمات المتقدمة المستمرة (APT) والتهديدات المدفوعة بالذكاء الاصطناعي، لم يعد الاعتماد على الجدران النارية التقليدية كافياً. يجب على المؤسسات الاستثمار في استراتيجيات دفاعية عميقة تتضمن تقنيات متقدمة وإدارة احترافية للمخاطر.

أ. الذكاء الاصطناعي والتعلم الآلي في الدفاع السيبراني

يُعد الذكاء الاصطناعي (AI) أداة حاسمة في تعزيز أمن المعلومات. يمكن للأنظمة المدعومة بالذكاء الاصطناعي تحليل كميات هائلة من البيانات الأمنية (Big Data) في الوقت الفعلي، وتحديد الأنماط الشاذة التي قد تشير إلى تهديد كامن.

- الكشف التنبئي: التنبؤ بالهجمات المحتملة قبل وقوعها بناءً على تحليل سلوك الشبكة والمستخدمين.

- أتمتة الاستجابة للحوادث: تسريع عملية العزل والاستجابة للحوادث الأمنية بتقليل الاعتماد على التدخل البشري.

- تحسين SIEM/SOC: تعزيز أنظمة إدارة معلومات وفعاليات الأمان (SIEM) ومراكز العمليات الأمنية (SOC) لتقليل الإنذارات الكاذبة والتركيز على التهديدات الحقيقية.

ب. الأمن السحابي والتحول الآمن

مع تزايد توجه الجهات نحو الحوسبة السحابية، يبرز مفهوم “الأمن السحابي” كضرورة. يجب تطبيق نموذج المسؤولية المشتركة (Shared Responsibility Model) حيث تتحمل الجهة مسؤولية حماية بياناتها وأمن تطبيقاتها في السحابة، بينما يتولى مزود الخدمة السحابية مسؤولية البنية التحتية الأساسية.

- تشفير البيانات في السحابة: التأكد من تشفير البيانات أثناء النقل وأثناء التخزين.

- إدارة الوضع الأمني السحابي (CSPM): استخدام أدوات لمراقبة التكوينات السحابية وتحديد أي ثغرات ناتجة عن خطأ في الإعدادات.

- الأمن بدون حدود (Zero Trust Architecture): تطبيق مبدأ “لا تثق بأي شخص، تحقق من كل شيء” (Never Trust, Always Verify) لضمان أن كل محاولة وصول، داخلية كانت أم خارجية، يتم التحقق منها بدقة.

الاستجابة للحوادث والتعافي من الكوارث: الحفاظ على الصمود السيبراني

لا يتعلق أمن المعلومات فقط بمنع الاختراقات، بل بالقدرة على الصمود في وجهها والتعافي بسرعة منها. يجب أن تمتلك كل جهة خطة استجابة للحوادث الأمنية (IRP) وخطة لاستمرارية الأعمال والتعافي من الكوارث (BCDR).

- خطة الاستجابة للحوادث: يجب أن تحدد الخطوات الواضحة والمفصلة للاستجابة لأي خرق أمني، بدءاً من مرحلة الكشف والاحتواء، مروراً بالتحليل الجنائي الرقمي، وصولاً إلى مرحلة الاستعادة والدروس المستفادة.

- التحليل الجنائي الرقمي (DFIR): ضرورة لجمع الأدلة وتحديد مصدر الهجوم وأهدافه، وهو أمر بالغ الأهمية للامتثال القانوني وضمان عدم تكرار الحادث.

- قياس زمن التعافي (RTO) ونقطة التعافي (RPO): يجب تحديد هذه المعايير بوضوح لضمان أن تكون عملية استعادة الأنظمة والبيانات ضمن الحدود المقبولة لأعمال الجهة.

ريناد المجد (RMG): حلول متكاملة لتعزيز أمن المعلومات في القطاعين العام والخاص

إن الاستثمار في أمن المعلومات يتطلب شريكاً استراتيجياً يمتلك الخبرة الواسعة والمعرفة العميقة بالبيئة التنظيمية والتقنية في المملكة. تفخر شركة ريناد المجد (RMG) بتقديم مجموعة شاملة من خدمات الأمن السيبراني التي تلبي احتياجات الجهات الحكومية والشركات الكبرى، وتضمن الامتثال لأعلى المعايير الوطنية والدولية.

أبرز خدماتنا في مجال الأمن السيبراني وحوكمة البيانات:

- الاستشارات الاستراتيجية والحوكمة:

- بناء وتطوير استراتيجيات الأمن السيبراني الموائمة لرؤية 2030 وضوابط NCA.

- تقييم الفجوات (Gap Analysis) والامتثال لضوابط NCA وISO 27001.

- تأسيس وإدارة مكاتب الحوكمة والمخاطر والامتثال (GRC).

- خدمات الدفاع المتقدمة:

- مراقبة المخاطر الرقمية والتهديدات الإلكترونية (CTI/DRM).

- خدمات مركز العمليات الأمنية المدارة (Managed SOC) على مدار الساعة.

- الاستجابة للحوادث والتحاليل الجنائية الرقمية (DFIR).

- اختبار الاختراق والتدقيق الأمني:

- فحص نقاط الضعف وتقييم مدى تعرض البنية التحتية للهجمات باستخدام أدوات متقدمة مثل Qualys و Tenable.

- اختبار الاختراق لتطبيقات الويب والشبكات والبنية التحتية.

- حلول العنصر البشري والتوعية:

- برامج تدريب متقدمة على الأمن السيبراني والتصيد الاحتيالي الموجه (Spear Phishing Simulation).

- نشر ثقافة أمن المعلومات بين الموظفين عبر أنظمة توعية تفاعلية.

- الأمن السحابي وأمن البيانات:

- تطبيق إطار العمل التنظيمي للأمن السيبراني لمقدمي الخدمات في قطاع الاتصالات.

- حلول حماية العلامة التجارية الرقمية وأمن التطبيقات.

دعوة للتعاون الاستراتيجي: حماية أصولكم الرقمية مع ريناد المجد (RMG)

في ظل التحديات السيبرانية المتصاعدة، لم يعد الأمن مجرد تكلفة، بل هو استثمار حيوي في صمود المؤسسة وثقة عملائها. ندعو الجهات الحكومية في المملكة وشركات القطاع العام والخاص إلى بناء شراكة استراتيجية طويلة الأمد مع ريناد المجد (RMG). نحن ندرك تعقيدات المشهد المحلي ومتطلبات الهيئات التنظيمية، ونستخدم خبرة أكثر من 150 استشارياً وخبيراً لتقديم حلول متفوقة في أمن المعلومات، حوكمة البيانات، والتحول الرقمي. لا تنتظر وقوع الحادث، ابدأ اليوم بتعزيز دفاعاتك السيبرانية واستدامة أعمالك مع شريكك الموثوق.

الأسئلة الشائعة حول أمن المعلومات (FAQ)

ما الفرق بين الأمن السيبراني وأمن المعلومات؟

أمن المعلومات هو المفهوم الأشمل الذي يركز على حماية البيانات والأصول المعلوماتية بجميع أشكالها (رقمية، ورقية، شفهية). بينما الأمن السيبراني يركز على حماية الأنظمة والشبكات والبرامج في الفضاء السيبراني تحديداً من التهديدات الرقمية.

ما هو أهم تحدٍ يواجه أمن المعلومات حالياً؟

يعتبر الخطر البشري (سواء الإهمال أو القصد) هو نقطة الضعف الأكبر، حيث تُستخدم الهندسة الاجتماعية والتصيد الاحتيالي كبوابة لاختراق الأنظمة، مما يجعل التوعية والتدريب المستمر أمراً بالغ الأهمية.

هل يكفي الامتثال لضوابط NCA لضمان أمن المعلومات؟

الامتثال لضوابط NCA هو أساس إلزامي لا غنى عنه ويضع الحد الأدنى المطلوب من الحماية. ومع ذلك، يجب على الجهة تجاوز حد الامتثال وبناء صمود سيبراني يتضمن تقنيات استباقية وإدارة مستمرة للمخاطر لمواجهة التهديدات المتطورة.