الخدمات الاستشارية (Consulting services)

أولا: الحصول على التراخيص من هيئة الاتصالات الفضاء والتقنية CST

مساعدة مزودي خدمات الاتصالات أو الخدمات السحابية LSP في الحصول الترخيص اللازم من الهيئة من خلال:

- تحقيق الحد الأدنى من متطلبات الأمن السيبراني ,والامتثال للتنظيمات المطلوبة من قبل الهيئة.

- رفع مستويات تصنيف الشركات وفقا للمستويات المعتمدة من الهيئة. CSP Registration Class (A, B or C)

- عمل التقييم اللازم ل Cybersecurity Regulatory Framework (CRF)

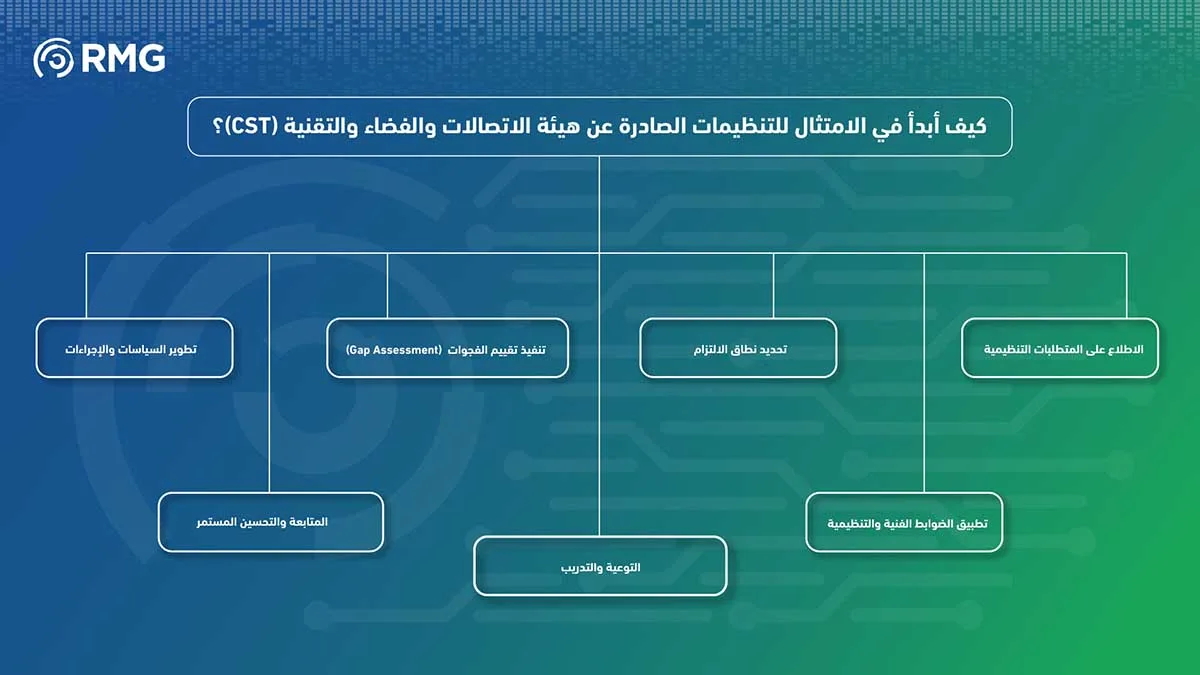

1. الاطلاع على المتطلبات التنظيمية

البدء بمراجعة جميع الأدلة والإطارات التنظيمية الصادرة عن الهيئة، مثل:

- الإطار التنظيمي للأمن السيبراني لقطاع الاتصالات وتقنية المعلومات.

- تعليمات حماية البيانات والخصوصية.

- ضوابط التراخيص وتشغيل الخدمات التقنية والفضائية.

2. تحديد نطاق الالتزام

تحديد الأنشطة والخدمات التابعة لجهتك التي تخضع لتنظيمات الهيئة (مثل خدمات الإنترنت، البنية التحتية، السحابة، الأقمار الصناعية…) لتطبيق المتطلبات ذات الصلة فقط.

3. تنفيذ تقييم الفجوات (Gap Assessment)

مقارنة الوضع الحالي في الجهة بالمتطلبات التنظيمية لتحديد نقاط القوة والفجوات.

وبناء على هذا التقييم يتم إعداد خطة عمل لمعالجة الفجوات وتحقيق الالتزام الكامل.

4. تطوير السياسات والإجراءات

القيام بإعداد أو تحديث السياسات التالية لتتوافق مع متطلبات الهيئة:

- سياسة الأمن السيبراني.

- سياسة حماية البيانات والخصوصية.

- سياسة إدارة المخاطر.

- سياسة إدارة التراخيص والتشغيل.

5. تطبيق الضوابط الفنية والتنظيمية

تنفيذ الإجراءات الأمنية والفنية المطلوبة مثل:

- إدارة الوصول والصلاحيات.

- مراقبة الأحداث الأمنية والاستجابة للحوادث.

- حماية الشبكات والأنظمة.

- تحديثات أمنية دورية.

6. التوعية والتدريب

نشر ثقافة الامتثال بين منسوبي الجهة من خلال برامج تدريبية وتوعية دورية حول:

- أهمية التنظيمات.

- مسؤولياتهم في تطبيقها.

- كيفية التعامل مع البيانات والأمن السيبراني.

7. المتابعة والتحسين المستمر

- مراقبة مؤشرات الأداء الخاصة بالأمن والامتثال.

- تنفيذ مراجعات داخلية دورية.

- إرسال تقارير الامتثال إلى الهيئة عند الطلب.

ثانيا: حلول الامتثال للتنظيمات والتشريعات ذات العلاقة

1. شهادة أمن المعلومات السحابية ISO/IEC 27017

المساعدة في الحصول على شهاداة الامتثال ISO 27017 (أمن المعلومات السحابية) من خلال تقديم الخدمات الاستشارية التالية:

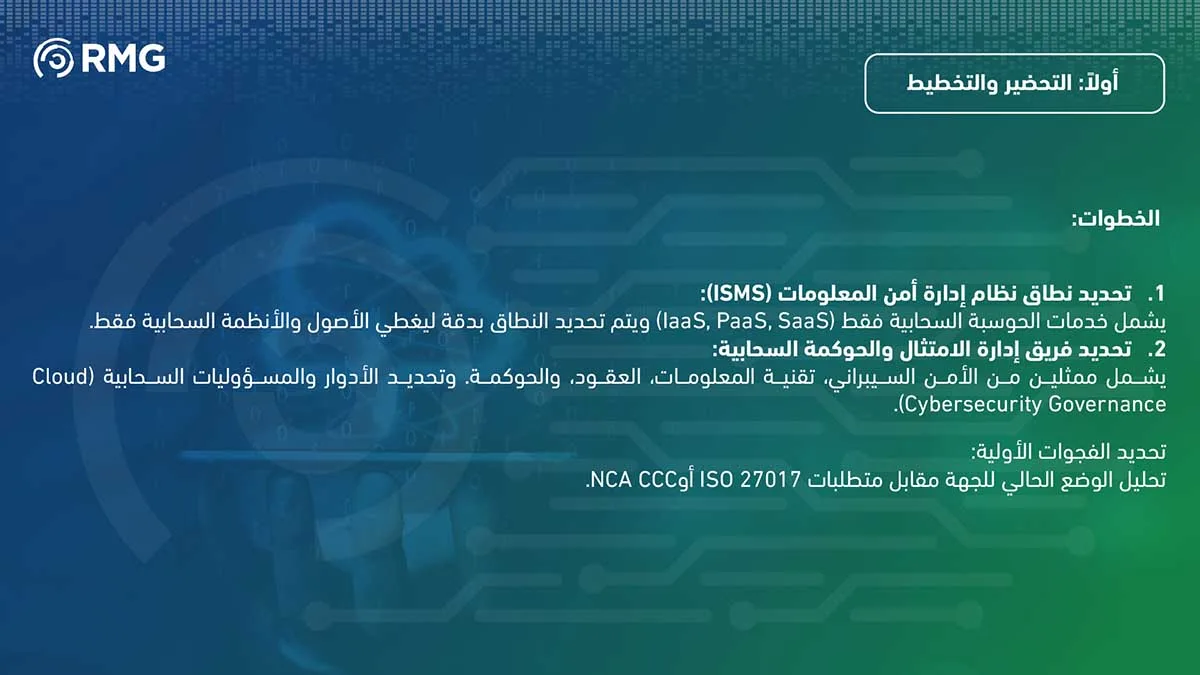

الخطوات:

- تحديد نطاق نظام إدارة أمن المعلومات (ISMS):

يشمل خدمات الحوسبة السحابية فقط (IaaS, PaaS, SaaS) ويتم تحديد النطاق بدقة ليغطي الأصول والأنظمة السحابية فقط. - تحديد فريق إدارة الامتثال والحوكمة السحابية:

يشمل ممثلين من الأمن السيبراني، تقنية المعلومات، العقود، والحوكمة. وتحديد الأدوار والمسؤوليات السحابية (Cloud Cybersecurity Governance).

- تحديد الفجوات الأولية:

تحليل الوضع الحالي للجهة مقابل متطلبات ISO 27017 أوNCA CCC.

إعداد الوثائق والسياسات المطلوبة لاعتماد ISO/IEC 27017.

الوثائق والسياسات الأساسية المطلوبة:

- سياسة أمن المعلومات السحابية (Cloud Information Security Policy)

- تحدد التزامات الإدارة العليا ومسؤوليات حماية البيانات في البيئة السحابية.

- تعكس ضوابط NCA CCC الخاصة بـ الحوكمة السحابية (Cloud Governance).

- سياسة تصنيف البيانات وإدارتها في السحابة.

- سياسة إدارة الوصول السحابي (Access Control for Cloud).

- إجراءات حماية المعلومات وأمنها أثناء النقل والتخزين في السحابة.

- اتفاقيات مستوى الخدمة (SLAs) الأمنية مع مزود الخدمة السحابية.

- نموذج تقييم الموردين السحابيين (Cloud Vendor Assessment).

الخطوات:

- تطبيق ضوابط الأمن السحابي الإضافية (Cloud-Specific Controls):

- إدارة الهويات والصلاحيات في السحابة (Shared Responsibility Model).

- تشفير البيانات في أثناء النقل والتخزين.

- العزل بين العملاء (Isolation).

- مراقبة الأنشطة السحابية Logging & Monitoring.

- النسخ الاحتياطي السحابي الآمن.

- تطبيق ضوابط NCA CCC المتقابلة:

- Data Protection

- Cloud Provider Security Management

- Service Level Agreements (SLAs)

- Cloud Incident Response

- دمج المتطلبات مع نظام إدارة المخاطر السيبرانية:

بحيث تُدار مخاطر السحابة ضمن سجل المخاطر العام للجهة

الخطوات:

- إجراء تدقيق داخلي للتحقق من تطبيق ضوابط ISO/IEC 27017 و27001

- إجراء مراجعة إدارية (Management Review)

لعرض نتائج التدقيق الداخلي وخطة التحسين. - معالجة الملاحظات والفجوات المكتشفة.

الخطوات:

- اختيار جهة اعتماد معترف بها دوليا )مثل BSI, TÜV, Infinity, )

- تقديم طلب الاعتماد الرسمي (Stage 1 Audit):

– مراجعة الوثائق والنطاق والسياسات. - تنفيذ التدقيق الميداني (Stage 2 Audit):

– فحص فعالية الضوابط المطبقة فعلياً في بيئة السحابة. - استلام شهادة ISO/IEC 27017.

- المتابعة السنوية (Surveillance Audit):

للحفاظ على صلاحية الشهادة لمدة 3 سنوات.

2. الامتثال لإطار الهيئة الوطنية للأمن السيبراني للحوسبة السحابية NCA CCC

الامتثال لإطار ضوابط الأمن السيبراني للحوسبة السحابية (NCA CCC – 2:2024) يتم عبر منهجية متكاملة تمر بخمسة مراحل رئيسية وضعتها الهيئة الوطنية للأمن السيبراني، وتستند إلى الربط بين ضوابط CCC و ECC (الضوابط الأساسية):

الخطوات:

- تحديد نطاق العمل وقابلية التطبيق

- حصر جميع خدمات الحوسبة السحابية (IaaS، PaaS، SaaS) المستخدمة أو المقدمة من الجهة.

- تحديد نوع الجهة (مزود خدمة سحابية / مشترك بالخدمة).

- تحديد البيانات المستضافة وتصنيفها وفق دليل تصنيف البيانات المعتمد.

- تحديد المسؤوليات

- تحديد أدوار ومسؤوليات الأمن السيبراني ضمن نموذج RACI (Responsible, Accountable, Consulted, Informed).

- اعتماد الحوكمة الخاصة بالأمن السيبراني للحوسبة السحابية ضمن هيكل الأمن السيبراني العام للجهة.

- تحديد المتطلبات التقنية والتنظيمية ذات العلاقة

- مواءمة خطة الامتثال مع ضوابط NCA CCC-2:2024 وقرارات الهيئة ذات العلاقة مثل ضوابط الأطراف الخارجية والأنظمة الحساسة.

الخطوات:

- إجراء تقييم فجوات (Gap Analysis) باستخدام أداة التقييم الرسمية من الهيئة.

- تقييم الضوابط في المجالات الأربعة الرئيسة:

- حوكمة الأمن السيبراني

- تعزيز الدفاع السيبراني

- الصمود السيبراني

- الأمن السيبراني للأطراف الخارجية والحوسبة السحابية

- توثيق النتائج في سجل الامتثال وربطها بمصفوفة ضوابط NCA CCC

الخطوات:

- إعداد خطة معالجة (Remediation Plan) تشمل الأنشطة، الأولويات، والجدول الزمني.

- تنفيذ ضوابط الحوسبة السحابية الأساسية، مثل:

- حماية البيانات المستضافة وفصل البيئات الافتراضية

- استضافة الأنظمة الحساسة داخل المملكة

- توثيق وتحديث متطلبات الأمن السيبراني الخاصة بخدمات الحوسبة السحابية والاستضافة

الخطوات:

- تنفيذ تقييم ذاتي دوري للضوابط المطبقة.

- مراجعة ضوابط الحوسبة السحابية والاستضافة بشكل دوري

- توثيق الأدلة الداعمة مثل:

- السياسات والإجراءات المعتمدة.

- نتائج اختبارات الأمان السحابي.

- تقارير التدقيق أو التقييم المستقل.

الخطوات:

- رفع تقارير الامتثال إلى الهيئة الوطنية للأمن السيبراني (NCA) عند الطلب.

- تحديث خطة التحسين السنوية بناءً على نتائج التقييمات أو أي تغييرات تشريعية.