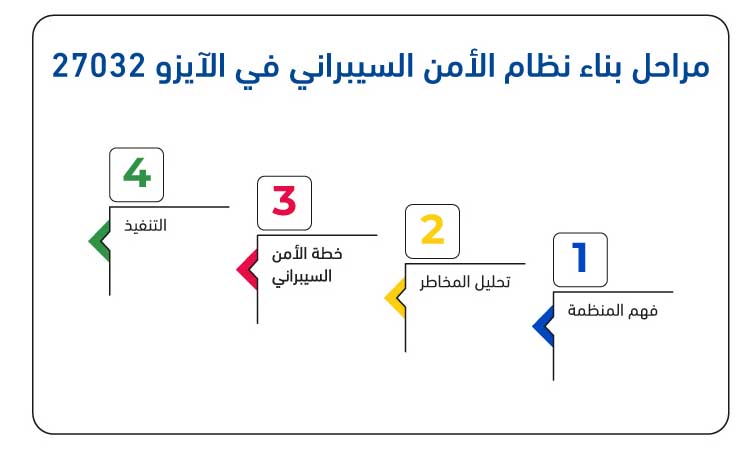

يتم بناء نظام الأمن السيبراني من خلال أربع مراحل :

المرحلة الأولى: فهم المنظمة

فهم المنتجات والخدمات المقدمة للعملاء الداخليين والخارجيين والإطار التنظيمي الأمني وجمع الوثائق الأمنية مع إجراءات الأمان الفنية المطبقة على أن تتم هذه العملية من خلال مراجعة :

1- العمليات والوظائف وتشمل:

– المخططات التنظيمية للإدارات

– علاقة المواقع والعمليات والتبعيات

– الأوصاف الوظيفية المتعلقة بالأمن السيبراني

– الإجراءات الرئيسية

2- مراكز البيانات وغرف الحاسب و الاتصالات: بما في ذلك المادية والبيئية وغيرها

3- مرافق الكمبيوتر:

– الأجهزة (الخوادم وأنظمة التخزين)

– أنظمة الاتصالات

– الشبكات والرسوم البيانية

– موقع التخزين للأقراص والأشرطة وما إلى ذلك.

– الأمن المادي بما في ذلك التحكم في الوصول

– الكابلات والتدفئة وتكييف الهواء وأجهزة الحماية من الحرائق

– المعدات الأخرى المتعلقة بالكمبيوتر

– التوافر العالي والتكتل وحلول التعافي من الكوارث وغيرها لكل خادم ونظام وأجهزة تخزين وغيرها من المعدات.

– المحاكاة الافتراضية وموازنة الحمل

– الشبكات (LAN، WAN ، إلخ) وإعداد الاتصالات

4- سياسات واستراتيجيات وإجراءات أمن المعلومات .

5- البرمجيات:

– أنظمة التشغيل وبرمجيات الأنظمة

– قواعد البيانات

– التطبيقات

– البرامج والأنظمة أخرى

6- أرشفة سياسات وإجراءات التخزين:

– ملفات البيانات

– البرمجيات

– تردد الدوران

7- الضوابط والسياسات الأخرى القائمة مثل الآيزو 27001 (IS0/IEC27001:2013).

8- التشريعات المحلية الحالية والمتطلبات التنظيمية .

9- إجراءات إدارة المستندات الحالية ، إجراءات الإجراءات التصحيحية ، إجراءات الإجراءات الوقائية ، إجراءات المخاطر التشغيلية وإجراءات المراجعة الداخلية (إن وجدت) .

المرحلة الثانية: تحليل المخاطر

سيحدد تقييم المخاطر الأحداث المحيطة والبيئية (الداخلية والخارجية) التي يمكن أن تؤثر سلباً على المنظمة ومنشآتها بالاضطراب وكذلك الكوارث، والأضرار التي يمكن أن تسببها هذه الأحداث ، والضوابط اللازمة لمنع أو تقليل آثار الخسارة المحتملة .

فيما يلي بعض أنواع التهديدات التي يمكن أخذها في الاعتبار .

– طبيعية (مثل الزلازل والفيضانات والحرائق ، إلخ)

– التقنية (مثل فقدان الطاقة وفشل الاتصالات وفشل البنية التحتية لتقنية المعلومات والاتصالات والفيروسات وأمن أنظمة المعلومات وفشل الأجهزة وما إلى ذلك)

– من صنع الإنسان (مثل التخريب ، الحوادث / الأحداث الكبيرة ، الأخطاء البشرية ، الإرهاب ، أخطاء العمليات ، الاحتيال ، إدارة المشاريع السيئة ، إلخ)

– اجتماعية سيتم تطبيق تقييم المخاطر على عمليات الإدارة ، مع التركيز على العمليات والأنشطة والموارد (الأنظمة ، منطقة العمل ، التكنولوجيا ، إلخ)

سيكون الغرض من دراسة تقييم المخاطر في إدارة الأمن السيبراني :

تحديد التهديدات الداخلية والخارجية ونقاط الضعف والمسؤوليات والتعرض التي يمكن أن تتسبب في الانقطاع أو الانقطاع المؤقت أو الدائم أو الخسارة للعمليات والأنشطة والموارد والأنظمة والتطبيقات ذات الأولوية العالية للمؤسسة ، بما في ذلك على سبيل المثال لا الحصر:

– المرونة الداخلية وموثوقية البنية التحتية (مثل نقاط الضعف للشبكة والمواقع والموظفين)

– التهديدات الخارجية مثل فشل الشركاء والظروف الجوية والكوارث الطبيعية والحوادث ، والتخريب

– التهديدات من الشبكات المترابطة الأخرى

– تحديد تركيزات المخاطر ونقاط الفشل (بما في ذلك نقاط الفشل الفردية) ونقاط الضعف في جميع الموارد المطلوبة لمواصلة التشغيل لكل نشاط بالغ الأهمية

– تحديد احتمالية (احتمال أو تواتر) حدوث تهديد والتعرض والضعف للتهديدات المحددة وتقييم تأثيرها على تشغيل الشبكة والخدمات المقدمة مع مراعاة نقاط الضعف ونقاط الضعف المحددة

– توفير أساس للمنظمة للتخفيف من المخاطر وبرنامج مراقبة الإدارة وخطة العمل.

نهج مشروع تقييم المخاطر

بمجرد تحديد العمليات الرئيسية والأنشطة المهمة للمهمة والخدمات والموارد وما إلى ذلك ، وتحديد قيم أعمالها سيتضمن نهج تقييم المخاطر لدينا الخطوات التالية:

– الخطوة 1 – تحديد وتمييز التهديدات

– الخطوة 2 – تحديد وتمييز تدابير الحماية والتخفيف الحالية

– الخطوة 3 – تحديد وتمييز نقاط الضعف

– الخطوة 4 – تقدير الاحتمالات والعواقب

– الخطوة 5 – تقدير وتقييم المخاطر

قد تتضمن اعتبارات تقييم المخاطر ما يلي:

– تكرار أنواع معينة من الكوارث ( بشكل غالب أو بشكل نادر)

– سرعة الظهور (بشكل مفاجئ أو بشكل تدريجي)

– مستويات التكرار الموجودة والمطلوبة في جميع أنحاء المنظمة لاستيعاب الأنظمة والوظائف الحيوية ، تتضمن الخيارات النموذجية لتخفيف المخاطر

– تجنب المخاطر

– قبول المخاطر

– السيطرة على المخاطر

المرحلة الثالثة: خطة الأمن السيبراني

في هذه المرحلة وبفضل العمل الذي تم تنفيذه في المراحل السابقة سيتم وضع الخطة التي تسمح بمعرفة الأولويات والتدابير التي يجب تطويرها لتحقيق متطلبات الأمن السيبراني.

ستواجه هذه الخطة استراتيجيات مختلفة يجب تطبيقها على مستويات مختلفة من المنظمة ، بما في ذلك:

– سياسات الأمن السيبراني

– تحديد الأدوار والمسؤوليات

– الضوابط التقنية

المجالات الرئيسية التي سيتم النظر فيها تشمل

– خيارات الموارد

– النظم والتقنيات والبنية التحتية عالية المستوى ذات الصلة

– الموردين الرئيسيين والأطراف الثالثة

تقديم توصيات لإدخال تحسينات على البنية التحتية والأنظمة والتطبيقات والتقنيات والواجهات والعمارة والشبكة والموارد الخاصة بإدارة الأمن السيبراني:

تحسين توافر التطبيقات والأنظمة (على سبيل المثال ، تجاوز الفشل التلقائي حيث يوجد الدليل)

تحسين البنية التحتية للموقع (مثل UPS والتبريد والأمن وما إلى ذلك) .

المرحلة الرابعة: التنفيذ

المرحلة التي تتطلب عادةً بذل أكبر قدر من الجهود حيث ستنعكس جميع الإجراءات المحددة في المراحل السابقة وتهدف إلى إلزام كل من ينفذها بأن يكون استباقيًا في التدابير الأمنية ، مع التركيز بشكل كبير على آليات الوقاية في العمليات التي تستخدم الفضاء السيبراني.

ستركز هذه المرحلة بعد ذلك على تنفيذ الضوابط التي يجب أن تأخذ في الاعتبار مستوى النضج في إدارة الأمن الحالية وتطبيق السياسات الأمنية وتنفيذ الأطر الصحيحة لتبادل المعلومات والتأكد من تنفيذ خطط توعية الموظفين وتطبيق أنظمة التصيد الالكتروني ومراقبة تكنولوجيا المعلومات والاتصالات مع وضع ضوابط إضافية تشمل التحكم في التطبيقات والتحقق من صحة البيانات والحماية من الهجمات وعمليات عناصر التحكم في مستوى الخادم وإدارة التصحيح والمراقبة والمراجعات الدورية والفحوصات الأمنية وتحديثات نظام التشغيل ومكافحة الفيروسات والأدوات وإعدادات الأمان