Blog Body

اكتشف عناصر الأمن السيبراني الأساسية التي تشكل ركائز الحماية الرقمية الحديثة. تعلم عن السرية، النزاهة، التوفر، دور الأشخاص، التقنية، والعمليات في بناء دفاع سيبراني متين لأصولك وبياناتك الحساسة.

ما هي عناصر الأمن السيبراني في عالم رقمي متغير ؟

في عالم تتسارع فيه وتيرة التحول الرقمي وتزداد فيه تعقيدات المشهد السيبراني، لم يعد الأمن السيبراني مجرد خيار تكميلي، بل أصبح ضرورة قصوى وركيزة أساسية لاستمرارية الأعمال وحماية الأصول الرقمية والمعلومات الحساسة. مع تزايد حجم وتعقيد التهديدات السيبرانية، من الاختراقات التي تستهدف البيانات إلى هجمات الفدية التي تعطل الأنظمة، بات من الحيوي ليس فقط تطبيق حلول أمنية تقنية، بل فهم المنظومة الكاملة التي يقوم عليها الأمن السيبراني. يشكل الأمن السيبراني منظومة متكاملة ومتعددة الأوجه، تعتمد على مجموعة من العناصر الأساسية التي تتفاعل مع بعضها البعض لضمان بيئة رقمية آمنة وموثوقة. إن فهم هذه العناصر ليس مجرد معرفة نظرية، بل هو الخطوة الأولى والضرورية لأي فرد أو مؤسسة تسعى لبناء استراتيجية دفاع سيبراني فعالة ومستدامة قادرة على مواجهة تحديات المستقبل. في هذا المقال، سنتعمق في استكشاف عناصر الأمن السيبراني الرئيسية، مع تسليط الضوء على أهمية كل منها وكيفية مساهمتها في بناء حاجز حماية قوي ضد المخاطر الرقمية المتنامية.

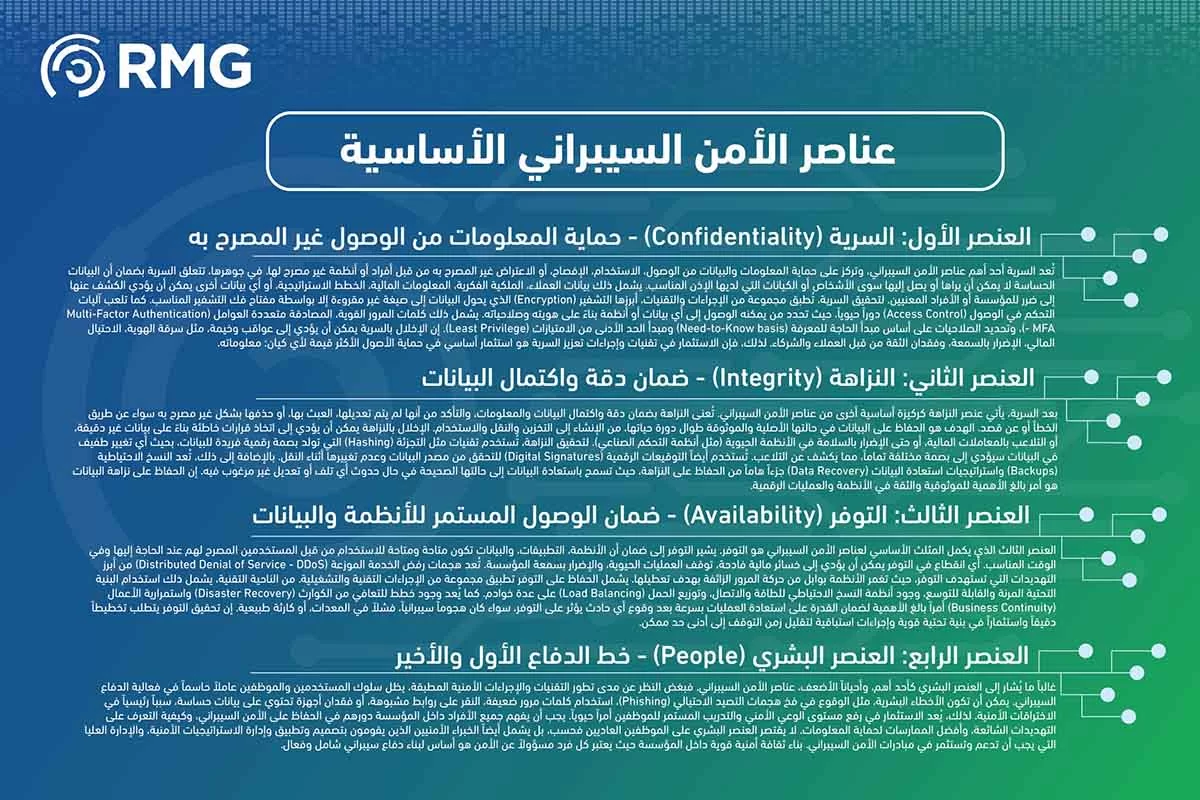

العنصر الأول: السرية (Confidentiality) – حماية المعلومات من الوصول غير المصرح به

تُعد السرية أحد أهم عناصر الأمن السيبراني، وتركز على حماية المعلومات والبيانات من الوصول، الاستخدام، الإفصاح، أو الاعتراض غير المصرح به من قبل أفراد أو أنظمة غير مصرح لها. في جوهرها، تتعلق السرية بضمان أن البيانات الحساسة لا يمكن أن يراها أو يصل إليها سوى الأشخاص أو الكيانات التي لديها الإذن المناسب. يشمل ذلك بيانات العملاء، الملكية الفكرية، المعلومات المالية، الخطط الاستراتيجية، أو أي بيانات أخرى يمكن أن يؤدي الكشف عنها إلى ضرر للمؤسسة أو الأفراد المعنيين. لتحقيق السرية، تُطبق مجموعة من الإجراءات والتقنيات، أبرزها التشفير (Encryption) الذي يحول البيانات إلى صيغة غير مقروءة إلا بواسطة مفتاح فك التشفير المناسب. كما تلعب آليات التحكم في الوصول (Access Control) دوراً حيوياً، حيث تحدد من يمكنه الوصول إلى أي بيانات أو أنظمة بناءً على هويته وصلاحياته. يشمل ذلك كلمات المرور القوية، المصادقة متعددة العوامل (Multi-Factor Authentication – MFA)، وتحديد الصلاحيات على أساس مبدأ الحاجة للمعرفة (Need-to-Know basis) ومبدأ الحد الأدنى من الامتيازات (Least Privilege). إن الإخلال بالسرية يمكن أن يؤدي إلى عواقب وخيمة، مثل سرقة الهوية، الاحتيال المالي، الإضرار بالسمعة، وفقدان الثقة من قبل العملاء والشركاء. لذلك، فإن الاستثمار في تقنيات وإجراءات تعزيز السرية هو استثمار أساسي في حماية الأصول الأكثر قيمة لأي كيان: معلوماته.

العنصر الثاني: النزاهة (Integrity) – ضمان دقة واكتمال البيانات

بعد السرية، يأتي عنصر النزاهة كركيزة أساسية أخرى من عناصر الأمن السيبراني. تُعنى النزاهة بضمان دقة واكتمال البيانات والمعلومات، والتأكد من أنها لم يتم تعديلها، العبث بها، أو حذفها بشكل غير مصرح به سواء عن طريق الخطأ أو عن قصد. الهدف هو الحفاظ على البيانات في حالتها الأصلية والموثوقة طوال دورة حياتها، من الإنشاء إلى التخزين والنقل والاستخدام. الإخلال بالنزاهة يمكن أن يؤدي إلى اتخاذ قرارات خاطئة بناءً على بيانات غير دقيقة، أو التلاعب بالمعاملات المالية، أو حتى الإضرار بالسلامة في الأنظمة الحيوية (مثل أنظمة التحكم الصناعي). لتحقيق النزاهة، تُستخدم تقنيات مثل التجزئة (Hashing) التي تولد بصمة رقمية فريدة للبيانات، بحيث أي تغيير طفيف في البيانات سيؤدي إلى بصمة مختلفة تماماً، مما يكشف عن التلاعب. تُستخدم أيضاً التوقيعات الرقمية (Digital Signatures) للتحقق من مصدر البيانات وعدم تغييرها أثناء النقل. بالإضافة إلى ذلك، تُعد النسخ الاحتياطية (Backups) واستراتيجيات استعادة البيانات (Data Recovery) جزءاً هاماً من الحفاظ على النزاهة، حيث تسمح باستعادة البيانات إلى حالتها الصحيحة في حال حدوث أي تلف أو تعديل غير مرغوب فيه. إن الحفاظ على نزاهة البيانات هو أمر بالغ الأهمية للموثوقية والثقة في الأنظمة والعمليات الرقمية.

العنصر الثالث: التوفر (Availability) – ضمان الوصول المستمر للأنظمة والبيانات

العنصر الثالث الذي يكمل المثلث الأساسي لعناصر الأمن السيبراني هو التوفر. يشير التوفر إلى ضمان أن الأنظمة، التطبيقات، والبيانات تكون متاحة ومتاحة للاستخدام من قبل المستخدمين المصرح لهم عند الحاجة إليها وفي الوقت المناسب. أي انقطاع في التوفر يمكن أن يؤدي إلى خسائر مالية فادحة، توقف العمليات الحيوية، والإضرار بسمعة المؤسسة. تُعد هجمات رفض الخدمة الموزعة (Distributed Denial of Service – DDoS) من أبرز التهديدات التي تستهدف التوفر، حيث تغمر الأنظمة بوابل من حركة المرور الزائفة بهدف تعطيلها. يشمل الحفاظ على التوفر تطبيق مجموعة من الإجراءات التقنية والتشغيلية. من الناحية التقنية، يشمل ذلك استخدام البنية التحتية المرنة والقابلة للتوسع، وجود أنظمة النسخ الاحتياطي للطاقة والاتصال، وتوزيع الحمل (Load Balancing) على عدة خوادم. كما يُعد وجود خطط للتعافي من الكوارث (Disaster Recovery) واستمرارية الأعمال (Business Continuity) أمراً بالغ الأهمية لضمان القدرة على استعادة العمليات بسرعة بعد وقوع أي حادث يؤثر على التوفر، سواء كان هجوماً سيبرانياً، فشلاً في المعدات، أو كارثة طبيعية. إن تحقيق التوفر يتطلب تخطيطاً دقيقاً واستثماراً في بنية تحتية قوية وإجراءات استباقية لتقليل زمن التوقف إلى أدنى حد ممكن.

العنصر الرابع: العنصر البشري (People) – خط الدفاع الأول والأخير

غالباً ما يُشار إلى العنصر البشري كأحد أهم، وأحياناً الأضعف، عناصر الأمن السيبراني. فبغض النظر عن مدى تطور التقنيات والإجراءات الأمنية المطبقة، يظل سلوك المستخدمين والموظفين عاملاً حاسماً في فعالية الدفاع السيبراني. يمكن أن تكون الأخطاء البشرية، مثل الوقوع في فخ هجمات التصيد الاحتيالي (Phishing)، استخدام كلمات مرور ضعيفة، النقر على روابط مشبوهة، أو فقدان أجهزة تحتوي على بيانات حساسة، سبباً رئيسياً في الاختراقات الأمنية. لذلك، يُعد الاستثمار في رفع مستوى الوعي الأمني والتدريب المستمر للموظفين أمراً حيوياً. يجب أن يفهم جميع الأفراد داخل المؤسسة دورهم في الحفاظ على الأمن السيبراني، وكيفية التعرف على التهديدات الشائعة، وأفضل الممارسات لحماية المعلومات. لا يقتصر العنصر البشري على الموظفين العاديين فحسب، بل يشمل أيضاً الخبراء الأمنيين الذين يقومون بتصميم وتطبيق وإدارة الاستراتيجيات الأمنية، والإدارة العليا التي يجب أن تدعم وتستثمر في مبادرات الأمن السيبراني. بناء ثقافة أمنية قوية داخل المؤسسة حيث يعتبر كل فرد مسؤولاً عن الأمن هو أساس لبناء دفاع سيبراني شامل وفعال.

العنصر الخامس: العمليات (Processes) – السياسات والإجراءات التنظيمية

تشكل العمليات والإجراءات التنظيمية جانباً حيوياً آخر من عناصر الأمن السيبراني، وغالباً ما تكون هي الإطار الذي يوجه استخدام التقنيات ويوفر الإرشادات للسلوك البشري. لا يكفي امتلاك أحدث التقنيات الأمنية إذا لم تكن هناك سياسات وإجراءات واضحة لتحديد كيفية استخدام هذه التقنيات، وكيفية التعامل مع البيانات الحساسة، وكيفية الاستجابة للحوادث الأمنية. يشمل هذا العنصر تطوير وتطبيق سياسات أمن المعلومات، إجراءات إدارة المخاطر، خطط الاستجابة للحوادث، سياسات التحكم في الوصول، إجراءات إدارة التغيير، وسياسات النسخ الاحتياطي والاستعادة، وغيرها. يجب أن تكون هذه العمليات موثقة، مفهومة من قبل جميع المعنيين، ويتم تحديثها بانتظام لمواكبة التهديدات المتغيرة والتطورات التكنولوجية. إن العمليات الفعالة تضمن الاتساق في التطبيق الأمني، وتحدد المسؤوليات بوضوح، وتوفر خارطة طريق للتعامل مع مختلف السيناريوهات الأمنية المحتملة. إنها بمثابة العمود الفقري الذي يربط بين العنصرين البشري والتقني، ويضمن أن الجهود الأمنية تسير في الاتجاه الصحيح وبشكل منظم.

العنصر السادس: التقنية (Technology) – الأدوات والحلول الأمنية

تُعد التقنية بلا شك جزءاً لا يتجزأ من عناصر الأمن السيبراني، فهي توفر الأدوات والحلول اللازمة لتطبيق الإجراءات والسياسات الأمنية وحماية الأصول الرقمية. يشمل هذا العنصر مجموعة واسعة من التقنيات مثل جدران الحماية (Firewalls) التي تتحكم في حركة المرور على الشبكة، أنظمة كشف ومنع التسلل (Intrusion Detection/Prevention Systems – IDS/IPS) التي تراقب الأنشطة المشبوهة، برامج مكافحة الفيروسات والبرمجيات الخبيثة (Antivirus/Anti-Malware)، حلول إدارة الهوية والوصول (Identity and Access Management – IAM)، أنظمة إدارة معلومات وفعاليات الأمن (Security Information and Event Management – SIEM) التي تجمع وتحلل سجلات الأمان، تقنيات التشفير (Encryption)، حلول أمن البريد الإلكتروني والويب، أدوات اختبار الاختراق (Penetration Testing)، وغيرها الكثير. اختيار التقنيات المناسبة يعتمد على طبيعة العمل، حجم المؤسسة، ونوع البيانات التي تتعامل معها. ومع ذلك، من المهم التأكيد على أن التقنية وحدها لا تكفي؛ يجب أن تُستخدم هذه الأدوات ضمن إطار عملياتي محدد وبواسطة أشخاص مدربين لتحقيق أقصى فعالية ممكنة. الاستثمار في التقنية يجب أن يكون مدروساً ومتوافقاً مع الاحتياجات والمخاطر المحددة للمؤسسة.

العنصر السابع: إدارة المخاطر (Risk Management) – تحديد، تقييم، ومعالجة المخاطر

عنصر إدارة المخاطر هو منهجية شاملة ل تحديد المخاطر الأمنية المحتملة، تقييم احتمالية حدوثها وتأثيرها المحتمل، ووضع استراتيجيات لمعالجتها أو التخفيف منها. لا يمكن لأي منظمة أن تكون محصنة تماماً ضد جميع التهديدات السيبرانية، لذا فإن الفهم الجيد للمخاطر التي تواجهها يمكّنها من تخصيص مواردها الأمنية بشكل فعال وترتيب الأولويات. يشمل هذا العنصر تحديد الأصول الحيوية (ما الذي نحاول حمايته؟)، تحديد التهديدات المحتملة (من الذي قد يحاول الإضرار بنا وكيف؟)، تحديد نقاط الضعف (أين نحن عرضة للهجوم؟)، وتقييم مستوى المخاطر بناءً على احتمالية ونطاق التأثير. بناءً على هذا التقييم، يتم اتخاذ قرارات بشأن كيفية معالجة المخاطر: هل يجب قبول المخاطرة (إذا كانت منخفضة)، تجنبها (بالتوقف عن نشاط معين)، تخفيفها (بتطبيق ضوابط أمنية)، أو نقلها (مثل شراء التأمين السيبراني). إدارة المخاطر عملية مستمرة تتطلب مراجعة وتحديثاً دورياً لمواكبة التهديدات الجديدة والتغيرات في البيئة التشغيلية.

العنصر الثامن: الاستجابة للحوادث (Incident Response) – التأهب للتعامل مع الاختراقات

حتى مع تطبيق أفضل الممارسات الأمنية، فإن وقوع حادث سيبراني هو احتمال لا يمكن إغفاله. هنا يأتي دور عنصر الاستجابة للحوادث كجزء أساسي من عناصر الأمن السيبراني. تُعنى الاستجابة للحوادث بوضع خطط وإجراءات محددة للتعامل بفعالية مع أي حادث أمني يحدث. الهدف هو تقليل الضرر الناتج عن الحادث، احتواء الاختراق بسرعة، استعادة العمليات الطبيعية في أقصر وقت ممكن، والتعلم من الحادث لمنع تكراره في المستقبل. يتضمن ذلك وجود فريق استجابة للحوادث (Incident Response Team – IRT) مدرب وجاهز، خطة استجابة للحوادث مفصلة تحدد الخطوات التي يجب اتخاذها (مثل التحديد، الاحتواء، الاستئصال، الاستعادة، والدروس المستفادة)، أدوات لجمع وتحليل الأدلة الرقمية، وقنوات اتصال واضحة. التدريب على خطة الاستجابة للحوادث وإجراء تمارين محاكاة بانتظام يُعد أمراً حاسماً لضمان قدرة الفريق على التصرف بفعالية تحت الضغط. إن وجود خطة استجابة قوية يمكن أن يحدث فرقاً كبيراً في التخفيف من الآثار السلبية لهجوم سيبراني ناجح.

تكامل العناصر: بناء منظومة دفاع سيبراني شاملة

لا تعمل عناصر الأمن السيبراني هذه بمعزل عن بعضها البعض، بل هي مترابطة ومتكاملة لتشكل منظومة دفاعية شاملة. لا يمكن تحقيق السرية الكاملة دون النزاهة والتوفر، ولا يمكن للتقنية أن تكون فعالة بدون سياسات واضحة وعنصر بشري مدرب. إدارة المخاطر توجه الاستثمارات في التقنية والعمليات والتدريب، والاستجابة للحوادث تعتمد على وجود البيانات السليمة والأنظمة المتاحة. بناء دفاع سيبراني متين يتطلب نهجاً شمولياً يجمع بين جميع هذه العناصر، مع التركيز على التنسيق والتكامل بينها. إنها عملية مستمرة تتطلب تقييماً وتحديثاً وتكيفاً لمواكبة المشهد السيبراني المتغير باستمرار.

شركة ريناد المجد: شريكك في بناء دفاع سيبراني قوي ومستدام

في ظل التعقيدات المتزايدة لعناصر الأمن السيبراني والتهديدات المتربصة، تدرك شركة ريناد المجد بعمق أهمية كل عنصر من هذه العناصر ودوره المحوري في بناء حاجز حماية فعال. نحن نؤمن بأن الأمن السيبراني ليس مجرد تطبيق حلول تقنية، بل هو استراتيجية شاملة تتطلب فهماً عميقاً للمخاطر، وتطوير عمليات قوية، وتمكين العنصر البشري، والاستفادة المثلى من التقنية المتاحة. من خلال خبرتنا الواسعة وفريق عملنا المؤهل تأهيلاً عالياً من الخبراء الأمنيين، تقدم شركة ريناد المجد مجموعة متكاملة من الخدمات والحلول المصممة لمساعدة الجهات والمؤسسات على فهم وتطبيق وتعزيز جميع عناصر الأمن السيبراني، بدءاً من تقييم المخاطر وتطوير السياسات وصولاً إلى تطبيق الحلول التقنية المتقدمة ورفع مستوى الوعي الأمني لدى الموظفين.

استفد من خبرات ريناد المجد لتأمين مستقبلك الرقمي

لتحقيق أعلى مستويات الأمن السيبراني وضمان حماية أصولكم الرقمية وبياناتكم الحساسة وفقاً لأفضل المعايير والممارسات العالمية، ندعو الجهات والمؤسسات، من مختلف القطاعات والأحجام، للاستفادة من خدمات شركة ريناد المجد المتخصصة في الأمن السيبراني. نحن نقدم خدمات استشارية متقدمة لمساعدتكم في تصميم استراتيجيات الأمن السيبراني الخاصة بكم بناءً على تحليل معمق لعناصر الضعف والقوة لديكم، بالإضافة إلى خدمات تنفيذ الحلول الأمنية المتكاملة، إجراء الاختبارات الأمنية المتخصصة (مثل اختبارات الاختراق والفحص الأمني)، تقديم برامج تدريبية مخصصة لرفع وعي فريق عملكم بالمخاطر السيبرانية، وتوفير خدمات المراقبة والاستجابة للحوادث على مدار الساعة. إن الشراكة مع ريناد المجد تعني الاعتماد على خبراء يفهمون تماماً تعقيدات المشهد السيبراني ويمتلكون القدرة على تصميم وتطبيق حلول عملية وفعالة تلبي احتياجاتكم وتضمن جاهزيتكم لمواجهة التحديات المستقبلية.

تواصلوا معنا اليوم لاستكشاف كيف يمكن لخبراتنا في عناصر الأمن السيبراني أن تعزز دفاعاتكم الرقمية وتؤمن استدامة أعمالكم: